1. 시험환경

˙ AWS EKS

˙ AWS Web Console

2. 목적

˙ AWS 웹 콘솔에 접속하여 EKS Cluster를 설치한다.

3. 적용

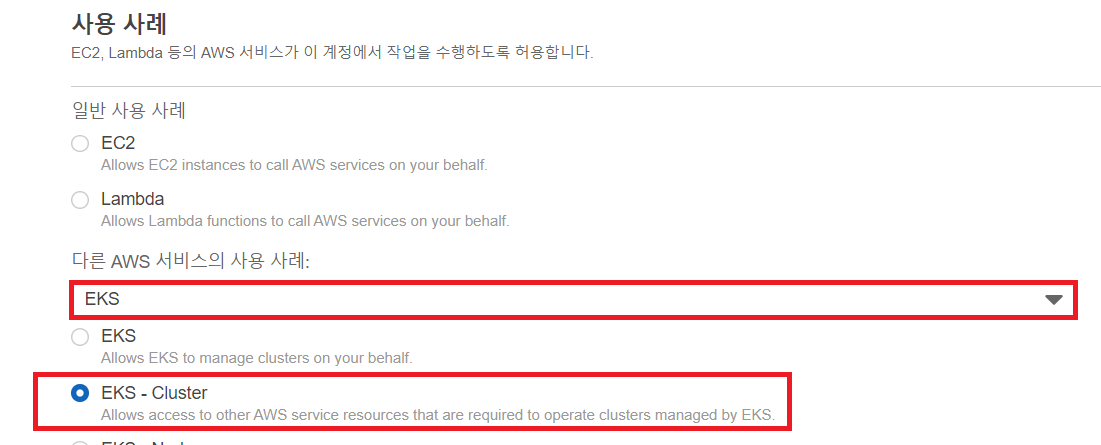

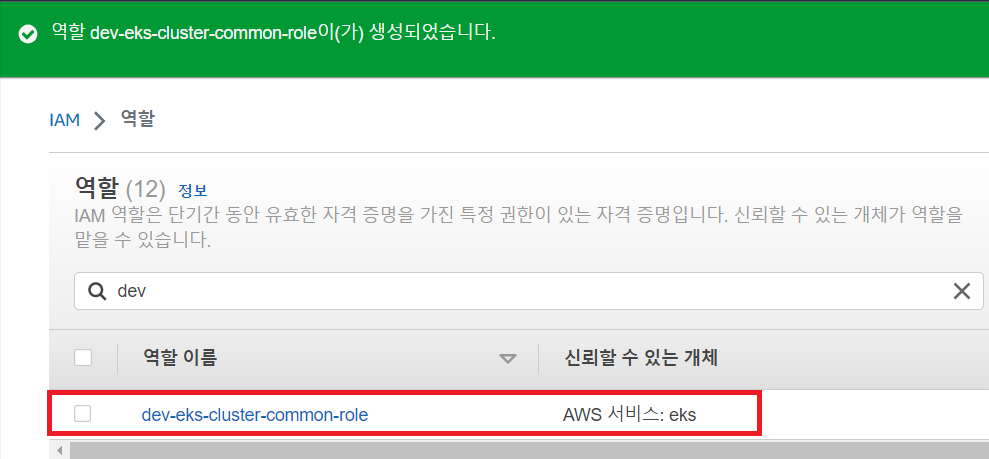

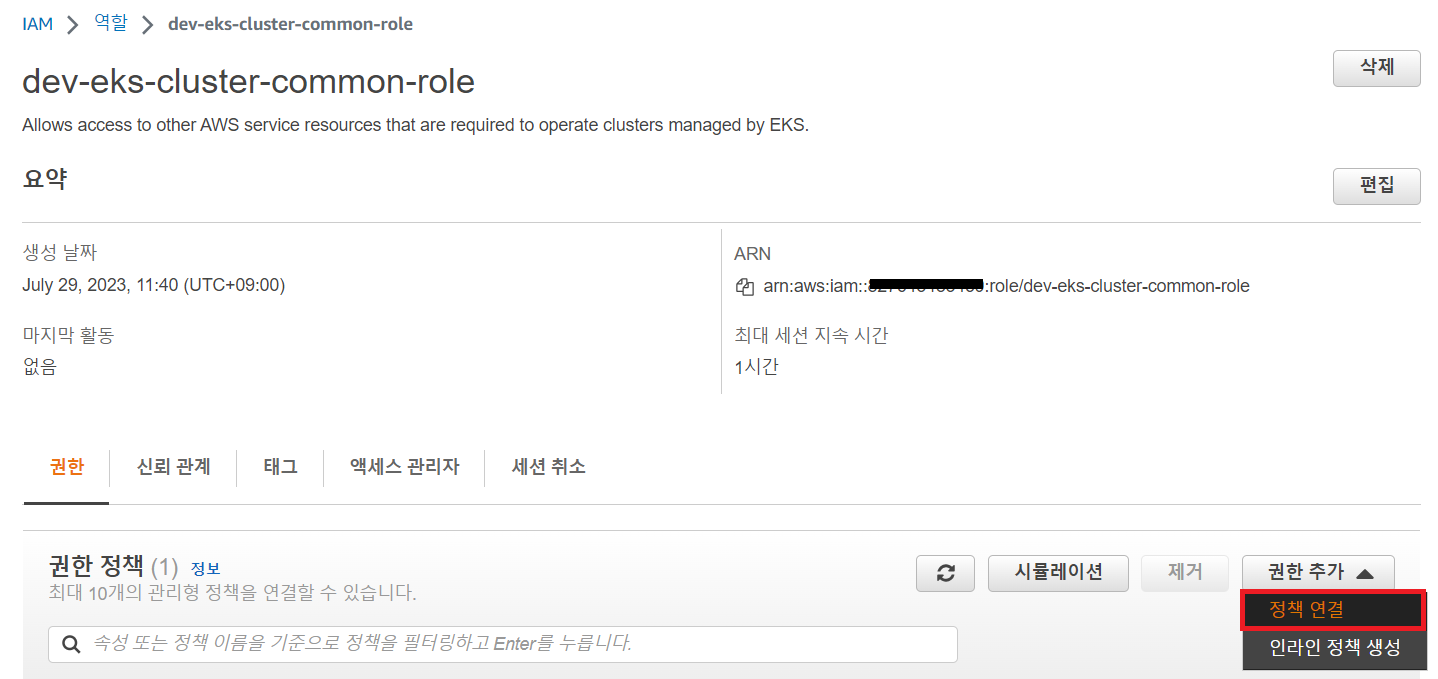

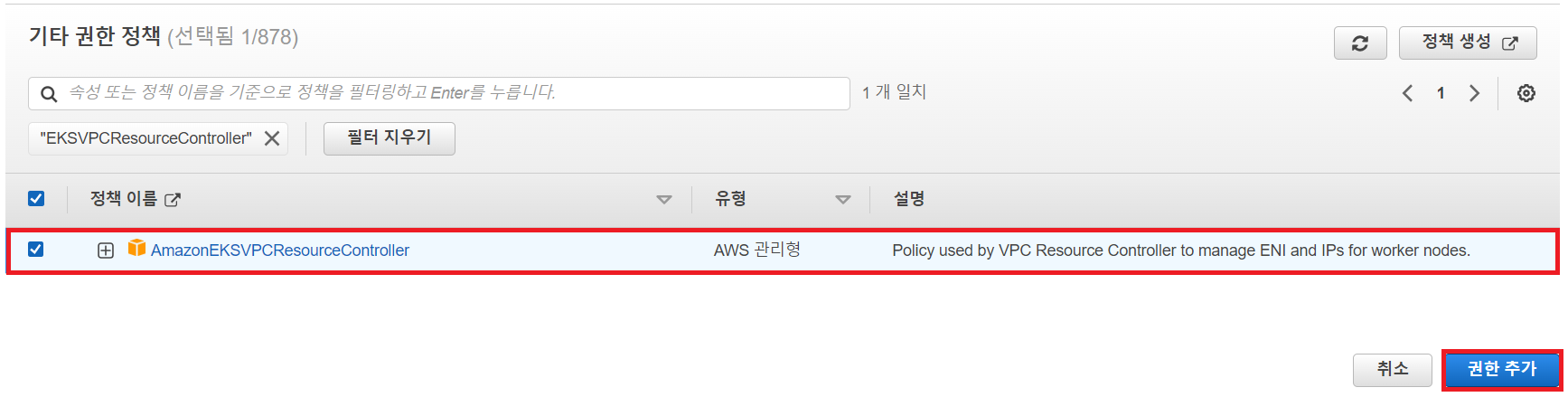

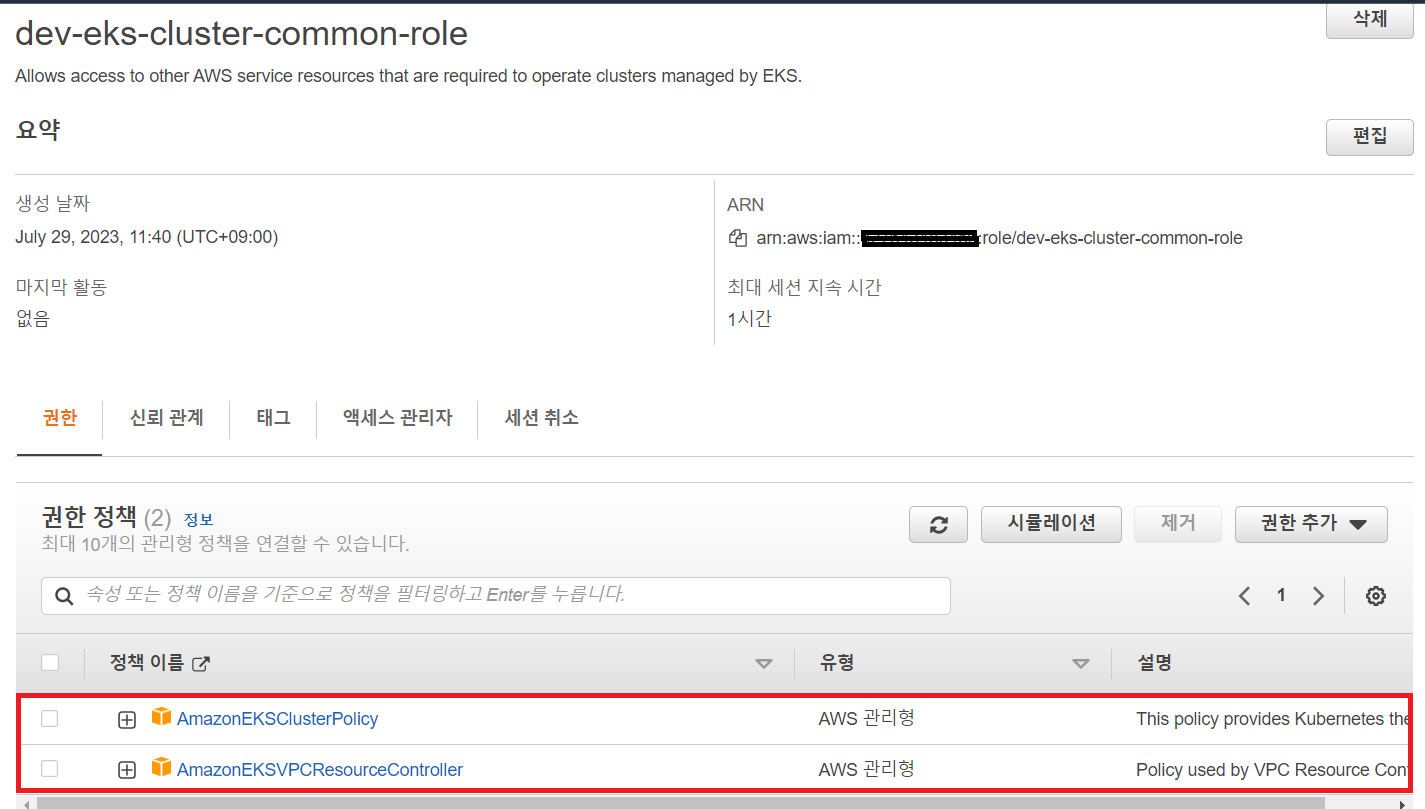

① EKS Control Plane에서 사용할 역할(Role)을 생성한다.

- 참고 : https://languagestory.tistory.com/275

EKS Control Plane 사용을 위한 IAM Role 생성

1. 시험환경 ˙ AWS EKS ˙ AWS Web Console 2. 목적 ˙ AWS EKS Cluster 설치를 위한 사전 작업을 준비한다. ˙ EKS Cluster의 Control Plane이 사용할 Service Role 생성한다. ˙ 생성한 IAM Service Role에 정책(policy)을 부여한

languagestory.tistory.com

② EKS Control Plane에서 사용할 보안그룹(Security Group)을 생성한다.

- 참고 : https://languagestory.tistory.com/277

EKS Cluster 사용을 위한 보안그룹(Security Group) 설정

1. 시험환경 ˙ AWS EKS ˙ AWS Web Console 2. 목적 ˙ EKS Cluster 설치를 위한 사전 준비 작업이다. ˙ EKS Cluster 생성시 Control Plane에서 사용할 보안그룹을 생성한다. 3. 적용 ① EKS Cluster에 적용할 보안 그룹을

languagestory.tistory.com

③ EKS Cluster 이름 / 버전 / 역할 등 구성정보를 입력한다.

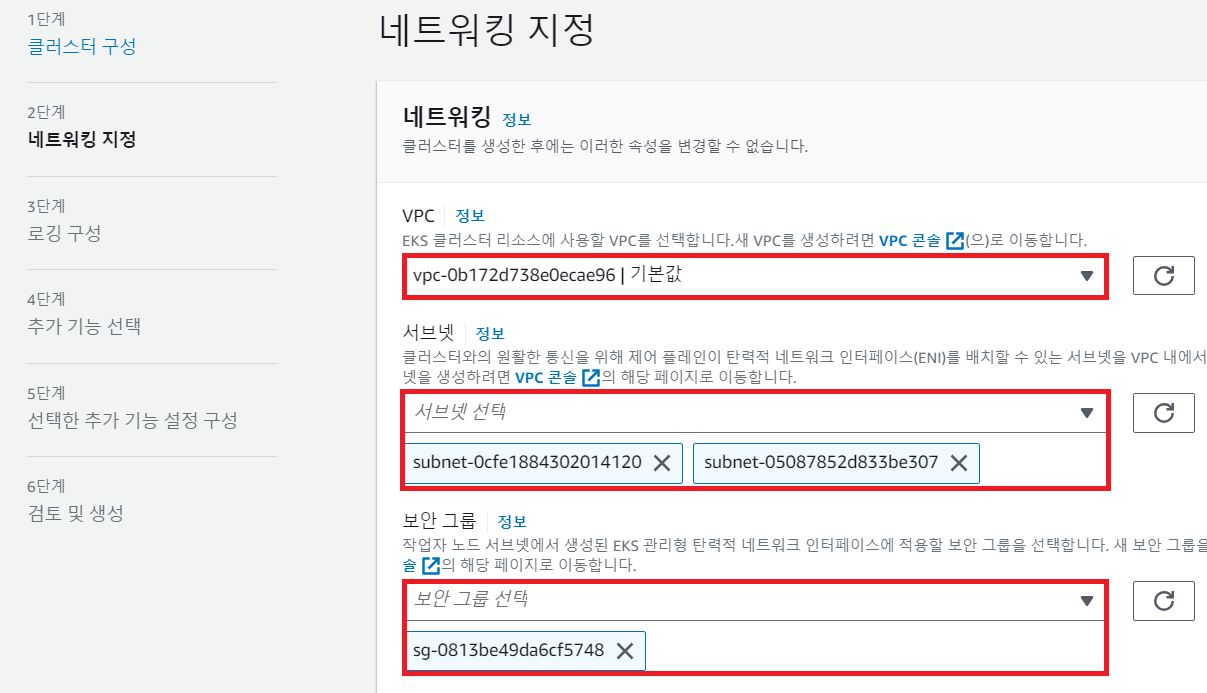

④ EKS NodeGroup이 위치할 VPC / 서비스 / 보안그룹 등을 설정한다.

- 서브넷은 반드시 2개의 이상의 Multi AZ로 구성해야 EKS Cluster가 생성된다.

- production에서는 보통 private Subnet으로 운영한다.

- 여기서는, 테스트 목적이므로 public subnet 사용한다.

⑤ EKS Cluster 엔드포인트를 설정한다.

- EKS ControlPlane ENI를 "Public Subnet"으로 설정한 경우,

- "퍼블릭 및 프라이빗"으로 허용하는 것이 NodeGroup과 통신할 때 원활하다.

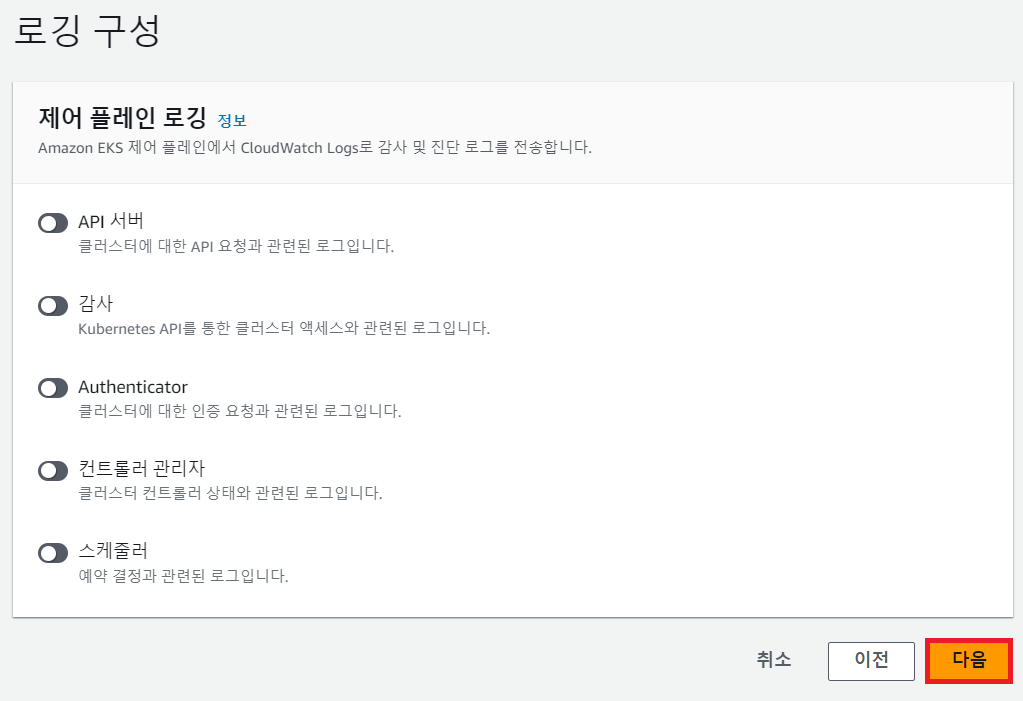

⑥ 로깅을 구성한다.

- ControlPlane의 로그를 CloudWatch로 전송 설정

- EKS Cluster가 생성되면 Container를 배포하고 실행시키는 Data-Plane 뿐만 아니라,

- EKS Cluster를 기동 및 운영하기 위한 요소들이 AWS에서 자체적으로 관리되어 사용자들에게는 접속 및 접근이 제한된

Control-Plane 영역으로 분리 되어 있다.

- Control-Plane에서 장애가 발생하면 AWS에서 자동적으로 조치되는 경우도 있지만,

일반 사용자는 조치가 어렵기 때문에 AWS에 Case-Open 요청을 위해 로깅 부분을 활성화한다.

- 여기서는 비용 문제로 비활성화 상태로 설정한다.

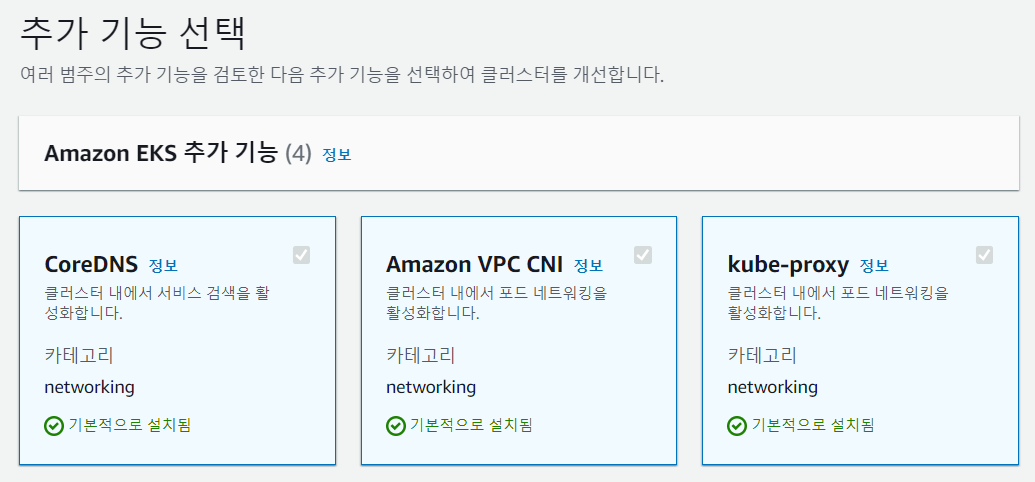

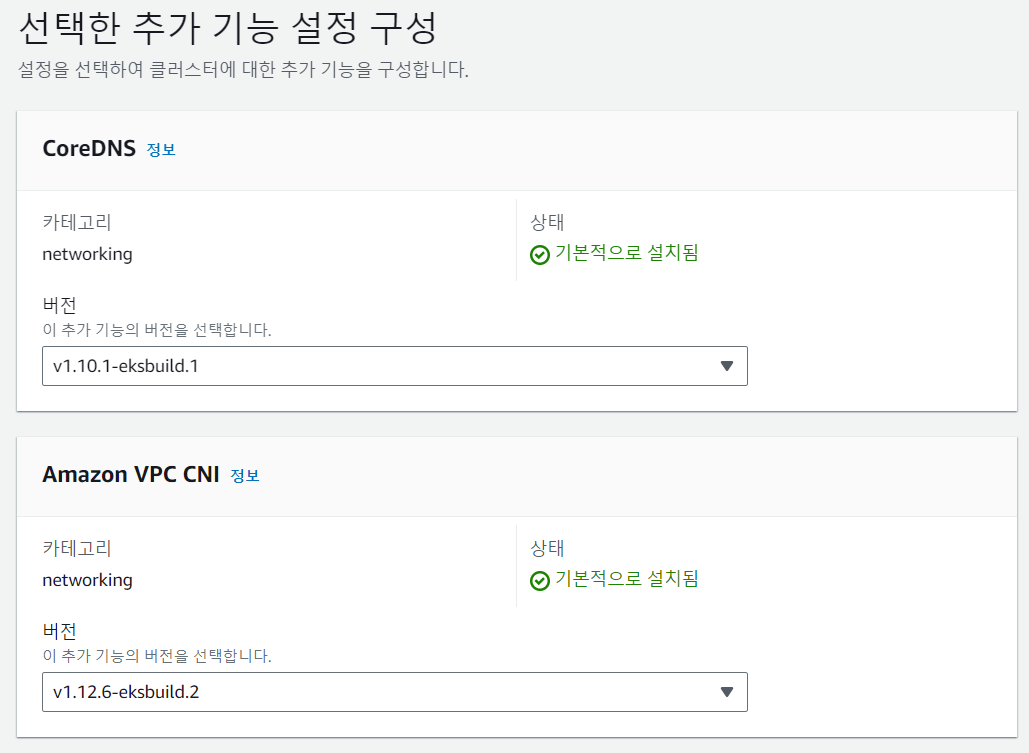

⑦ 추가 기능을 선택한다.

⑧ 선택한 추가기능의 버전을 선택한다.

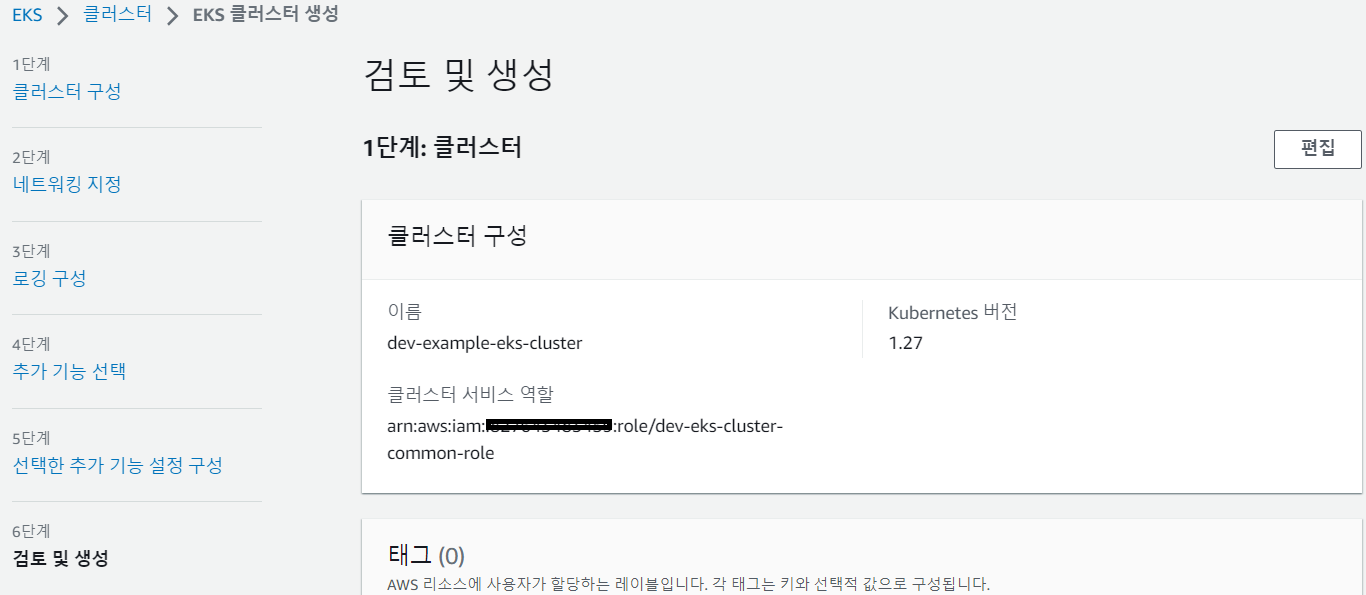

⑨ 현재까지 구성한 설정정보 검토 및 EKS Cluster를 생성한다.

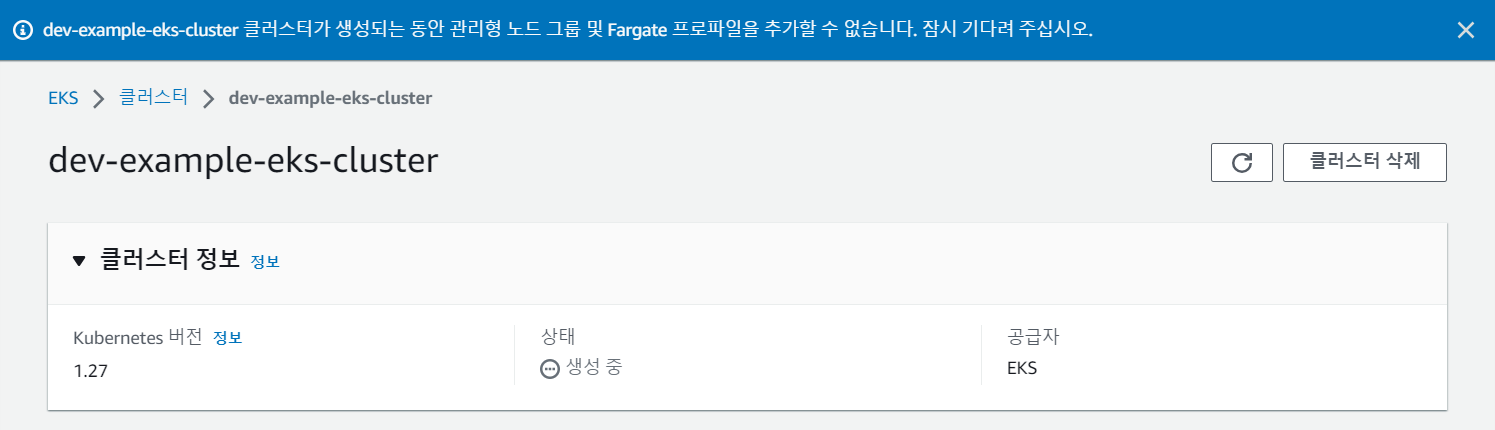

⑩ EKS Cluster 생성을 완료하려면 10분 이상 소요된다.

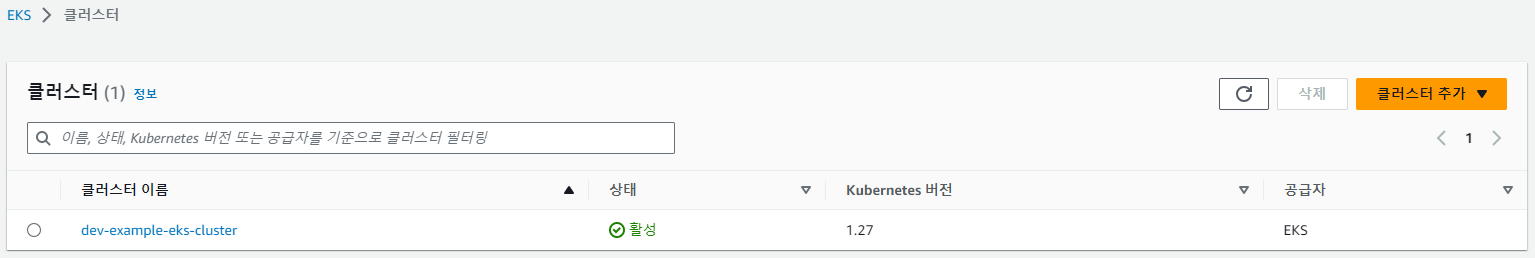

4. 결과

˙ EKS Cluster가 활성화된 것을 확인한다.

'AWS(Amozon Web Service)' 카테고리의 다른 글

| AWS EKS 구성 6 - AWS EKS NodeGroup 생성 (AWS 웹 콘솔) (0) | 2023.07.30 |

|---|---|

| AWS EKS 구성 5 - AWS EKS NodeGroup 사용을 위한 IAM Role 생성 (0) | 2023.07.30 |

| AWS EKS 구성 3 - AWS EKS Cluster 사용을 위한 보안그룹(Security Group) 생성 (0) | 2023.07.30 |

| AWS EKS 구성 2 - AWS EKS Cluster 사용을 위한 IAM Role 생성 (0) | 2023.07.30 |

| AWS EKS 구성 1 - 인프라(infra) 구축 (0) | 2023.07.30 |