1. 시험환경

· Python v3.10

· AWS Lambda

2. 목적

· AWS Lambda 서비스에서 파이썬 사용시 필요한 라이브러리를 등록하는 방법을 알아보자.

· AWS Lambda 서비스에서 계층추가하는 방법을 알아보자.

3. 적용

① 패키지 설치 디렉토리를 준비하고 해당 디렉토리로 이동한다.

- 디렉토리 : lambda-layer/python

② pip를 사용하여 필요한 라이브러리를 설치한다.

- 중요: --target 옵션을 사용해 특정 디렉토리에 설치한다.

- 명령어: pip install [패키지] -t .

③ AWS Lambda가 사용하는 구조 준비 Lambda에서 Layer로 추가하기 위해 압축 파일 구조를 구성한다.

- 디렉토리: python/설치패키지파일들

- 명령어: zip -r [패키지명]_layer.zip python

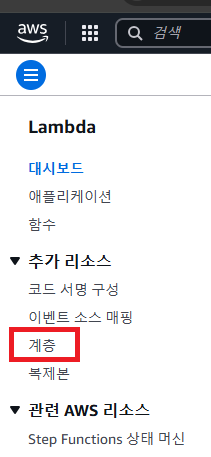

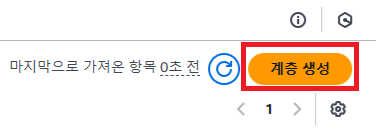

④ AWS Lambda 서비스의 "계층" 메뉴에서 "계층 생성" 버튼을 클릭한다.

|

|

⑤ 계층 구성 정보와 패키지 압축파일을 업로드한다.

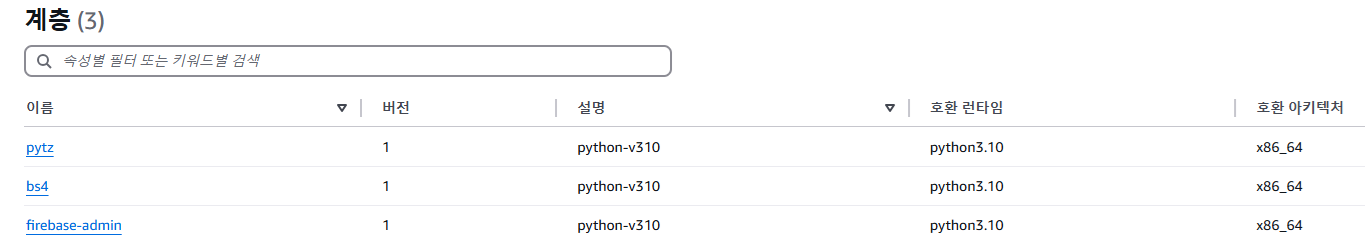

⑥ AWS Lambda 계층(Layer)에 등록한 패키지 파일 목록을 확인한다.

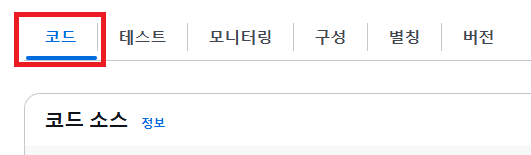

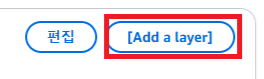

⑦ Lambda 함수의 "코드" 탭에 위치한 "계층"영역에서 "Add a layer" 버튼을 클릭하여 라이브러리를 추가한다.

|

|

4. 결과

· Lambda 함수의 계층에 추가된 것을 확인한다. 람다 함수 실행시 특정 패키지가 없어서 발생하는 문제는 해결된다.

- ImportError: No module named [패키지명]

'AWS(Amozon Web Service)' 카테고리의 다른 글

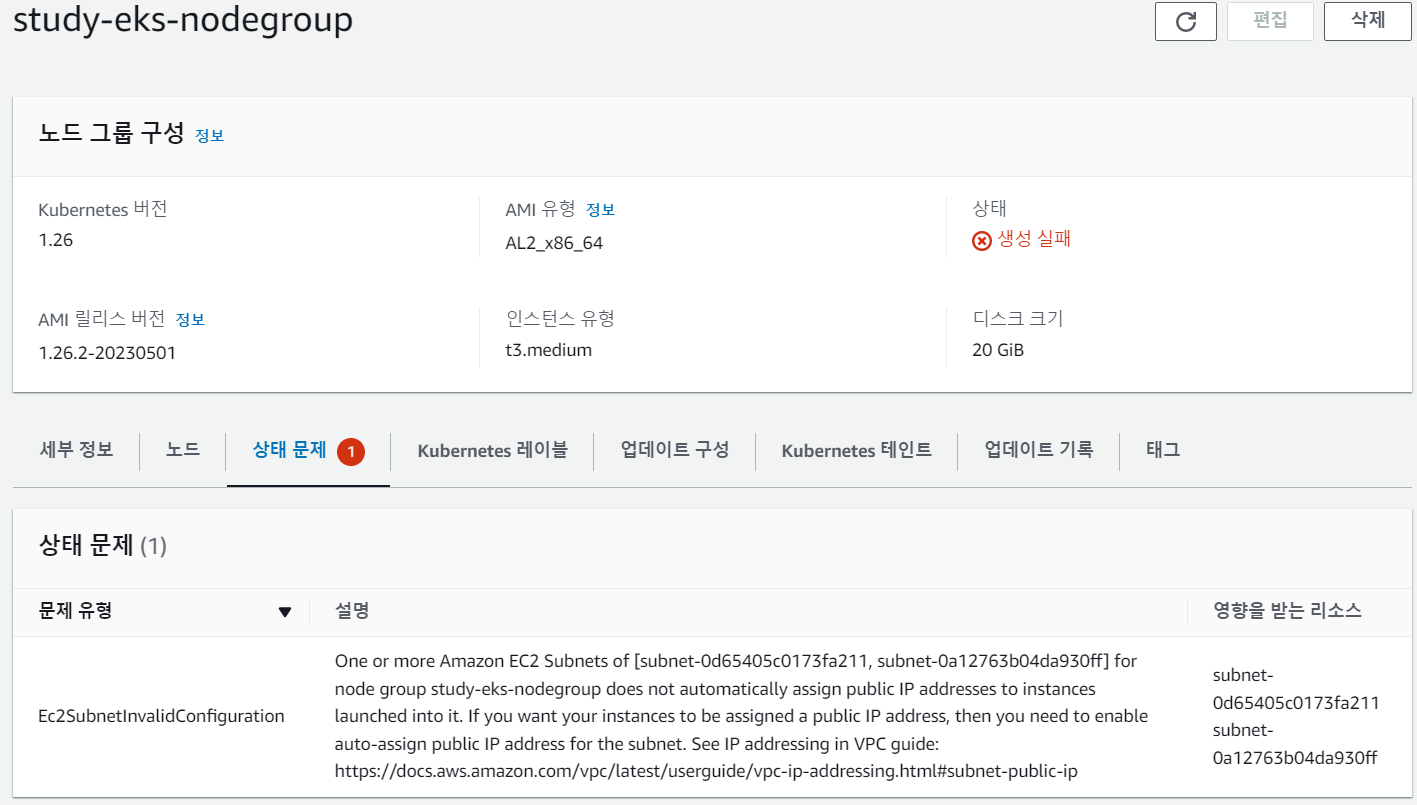

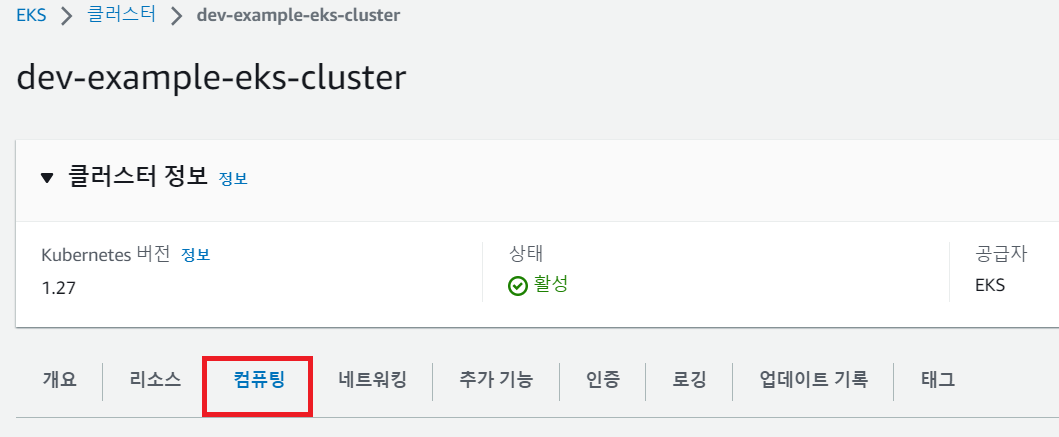

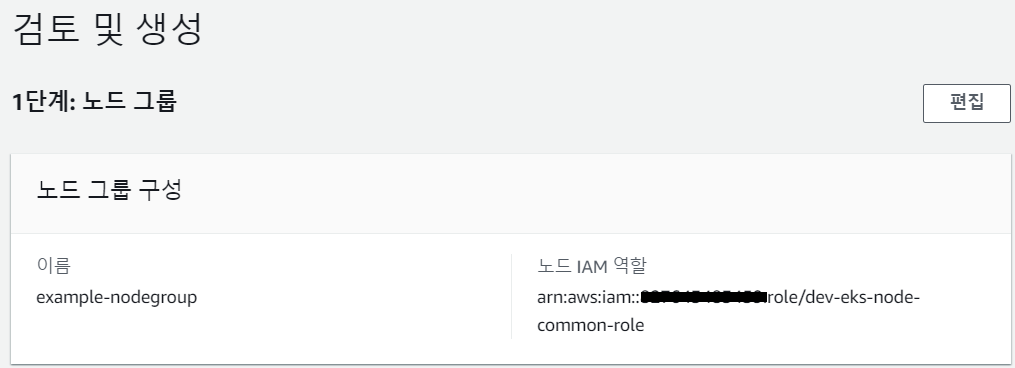

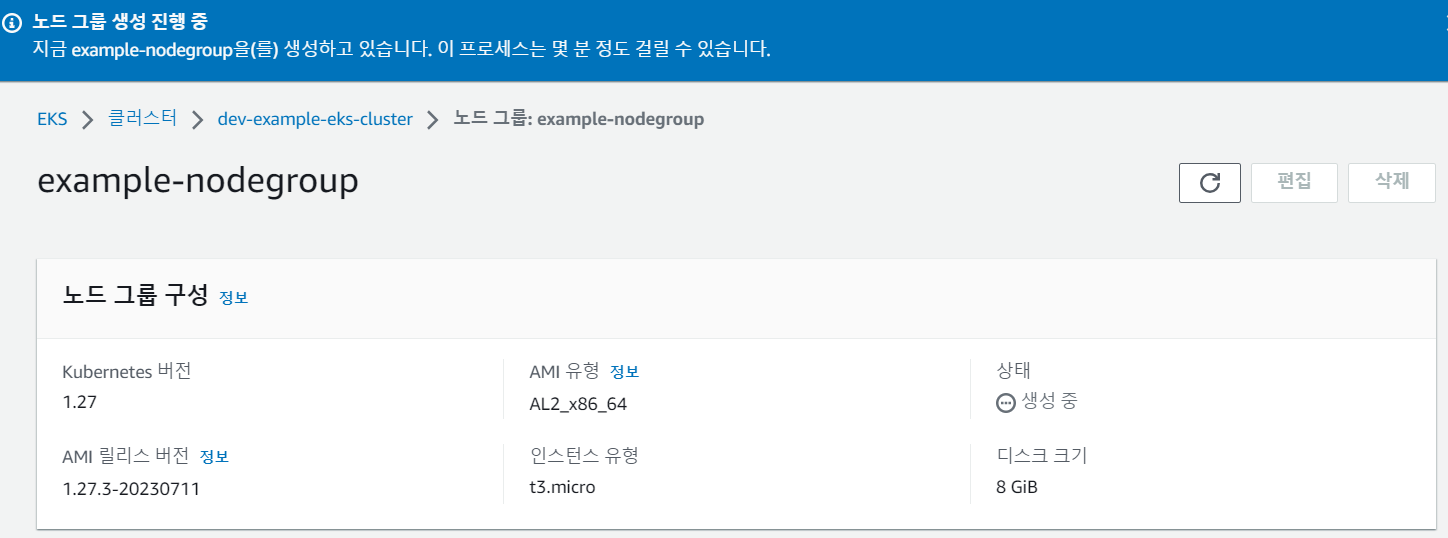

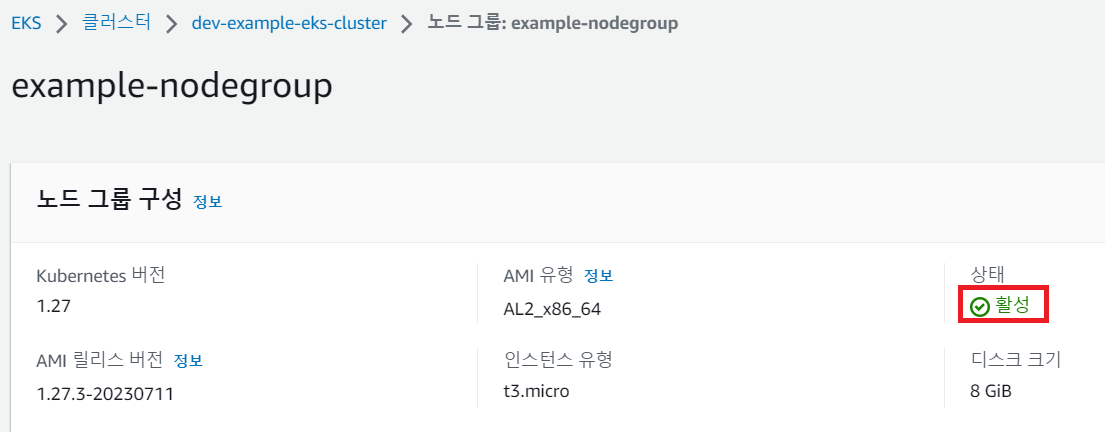

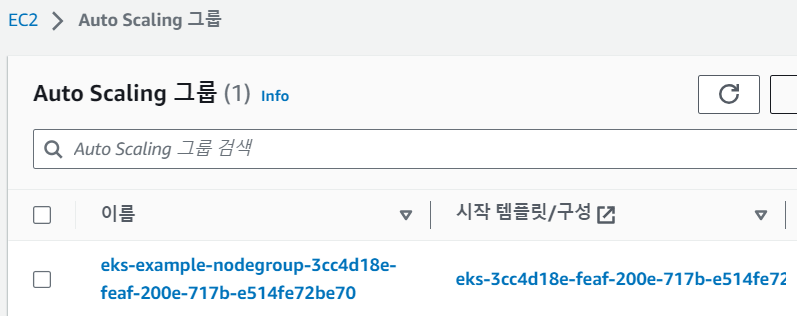

| EKS NodeGroup public IP allocation 트러블슈팅 (0) | 2024.06.12 |

|---|---|

| Docker Build(빌드) 명령어 (0) | 2024.06.12 |

| 윈도우(window) 환경에서 docker, docker-compose 설치하기 (1) | 2024.01.05 |

| EC2에서 ECR Image 다운로드(pull) 하는 방법 (0) | 2023.08.05 |

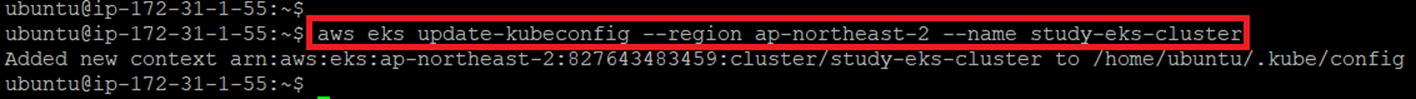

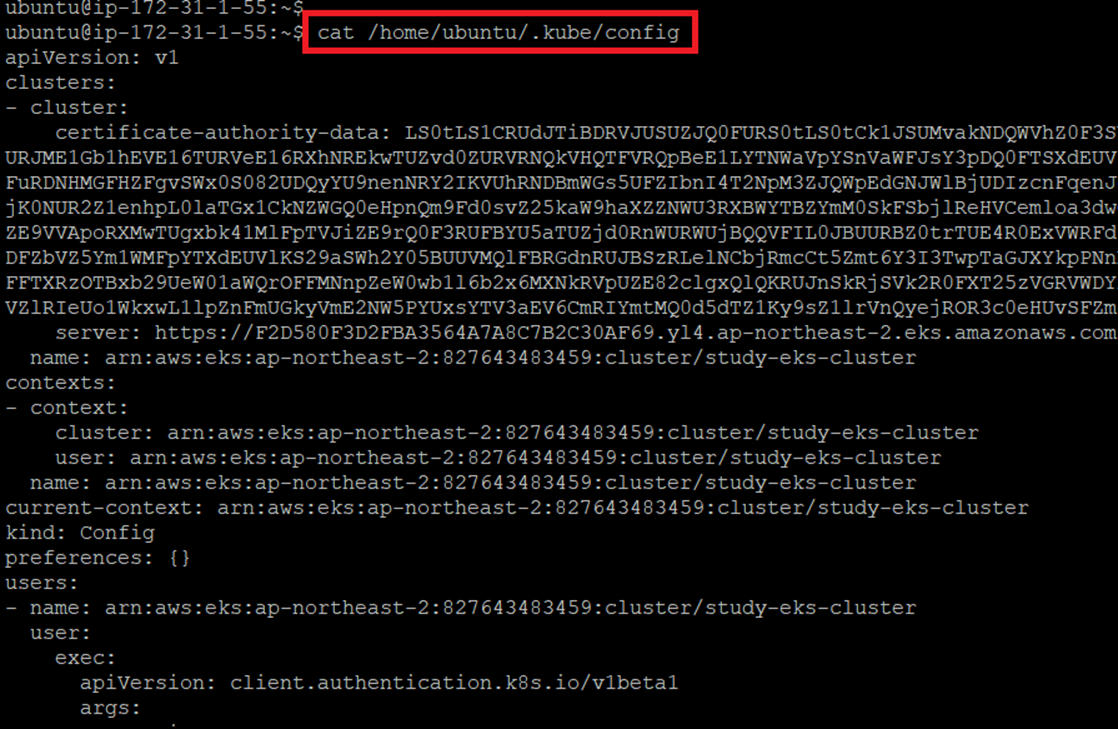

| AWS EKS 구성 8 - AWS EKS Cluster 최초 접속 (kubectl) (0) | 2023.07.30 |