1. 시험환경

˙ AWS

˙ VPC, Subnet, NACL(Network Access Control List), Security Group, Routing, IGW, EC2

2. 목적

˙ AWS 콘솔에서 VPC, Subnet, NACL, 보안그룹 등을 이용하여 네트워크를 구성한다.

˙ Private Subnet에서 생성된 EC2에 접속하기 위한 AWS 네트워크 구성법을 알아보자.

3. 적용

① VPC를 생성한다.

- VPC 이름 : study-vpc

② VPC 안에서 서브넷(subnet) 2개를 생성한다.

- 서브넷 이름 : study-public-subnet

- 서브넷 이름 : study-private-subnet

③ 라우팅 테이블을 생성하고 명시적으로 서브넷에 연결한다.

- 기본 라우팅 테이블 : study-private-routing

- 라우팅 테이블 생성 : study-public-routing

④ Public Subnet에 인터넷 연결을 위한 인터넷 게이트웨이를 생성한다.

- IGW : study-igw

⑤ NACL을 생성한다. (NACL은 stateless 성격을 갖으므로 Inbound/Outbound 모두 설정해야 한다.)

- 기본 라우팅 테이블 : study-private-nacl

- 라우팅 테이블 생성 : study-public-nael

- 여기서는 모든 Inbound/Outbound를 허용하였다.

⑥ 보안그룹(security group)을 설정한다.

- ec2-public-sg : 모든 소스에 대하여 ssh 접속 포트 허용 설정

- ec2-private-sg : 소스가 "ec2-public-sg"인 경우만 허용 설정 했음에 주의 (★중요)

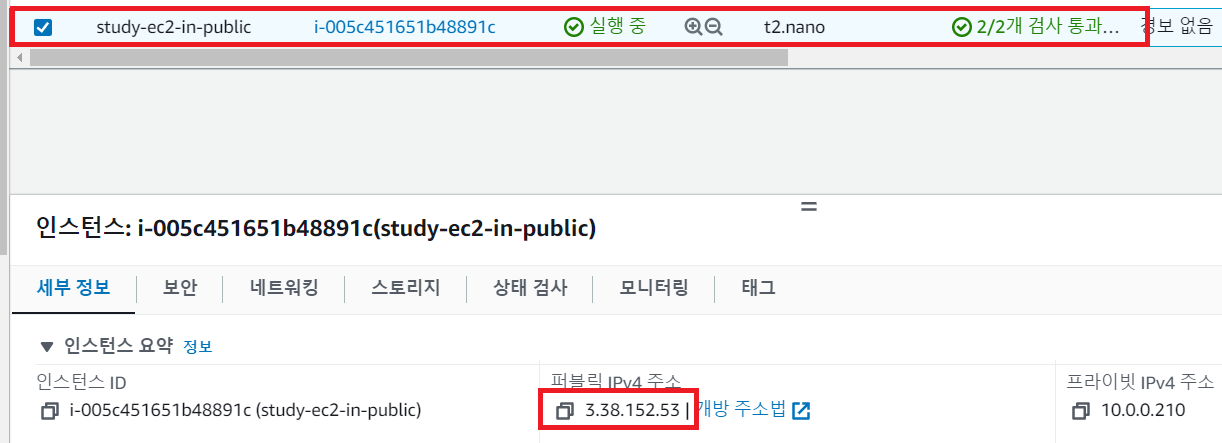

⑦ Public/Private 서브넷에서 각각 EC2를 생성한다.

4. 결과

˙ Public 서브넷에 있는 EC2에 접속한 후 Private 서브넷에 있는 EC2를 접속한다.

'AWS(Amozon Web Service)' 카테고리의 다른 글

| ArgoCD 계정 추가 (0) | 2023.07.12 |

|---|---|

| AWS CodeCommit Repository 복제(clone), 업로드(push), 다운로드(pull) 방법 (0) | 2023.03.27 |

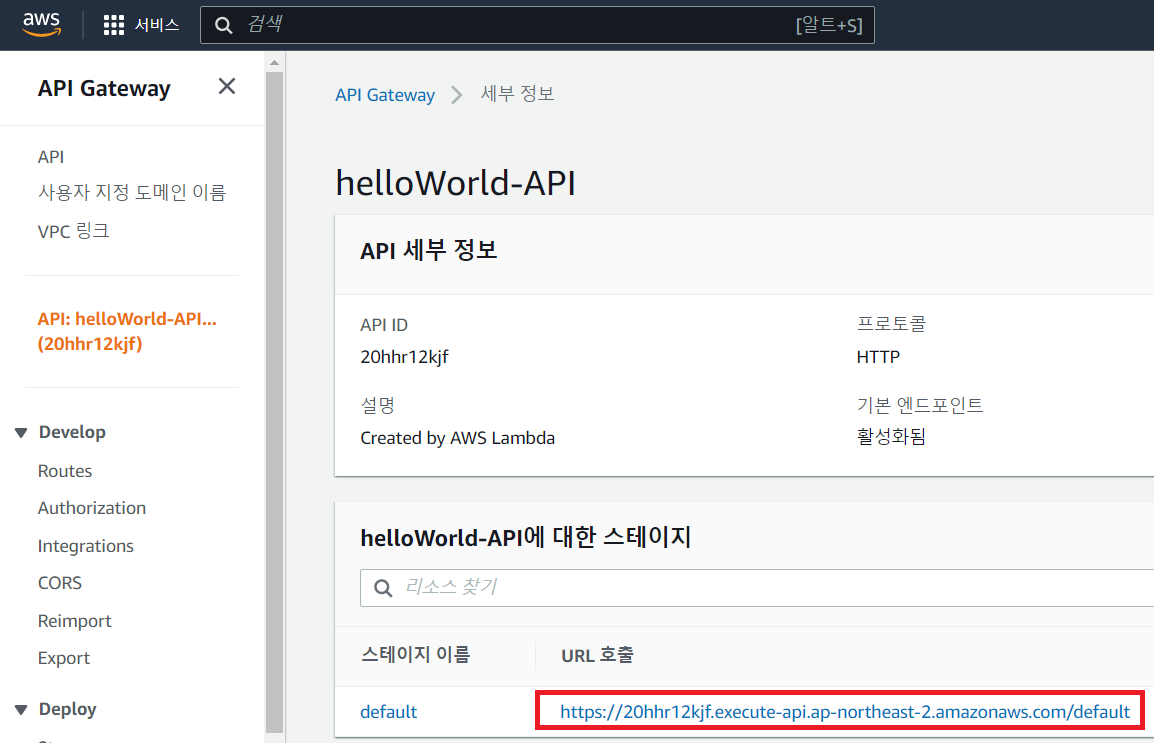

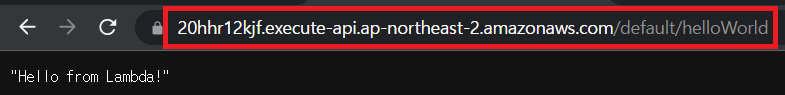

| API Gateway 트리에 의한 AWS Lambda 실행하기 (0) | 2023.03.14 |

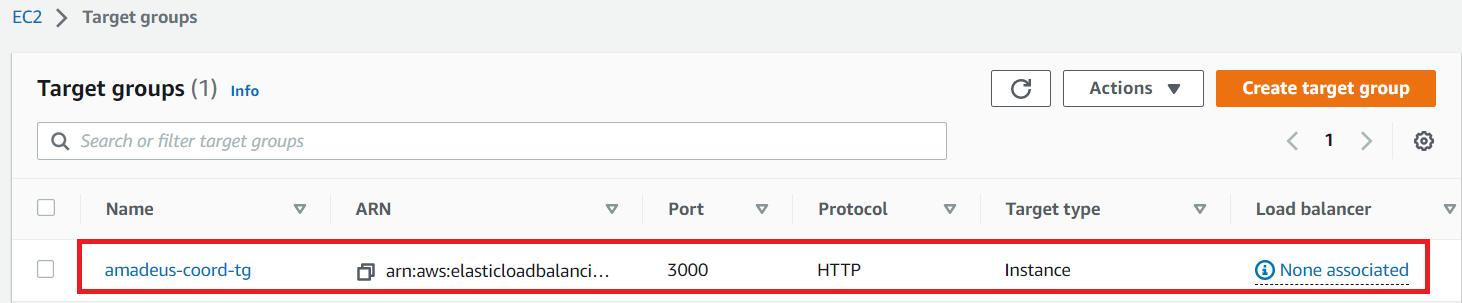

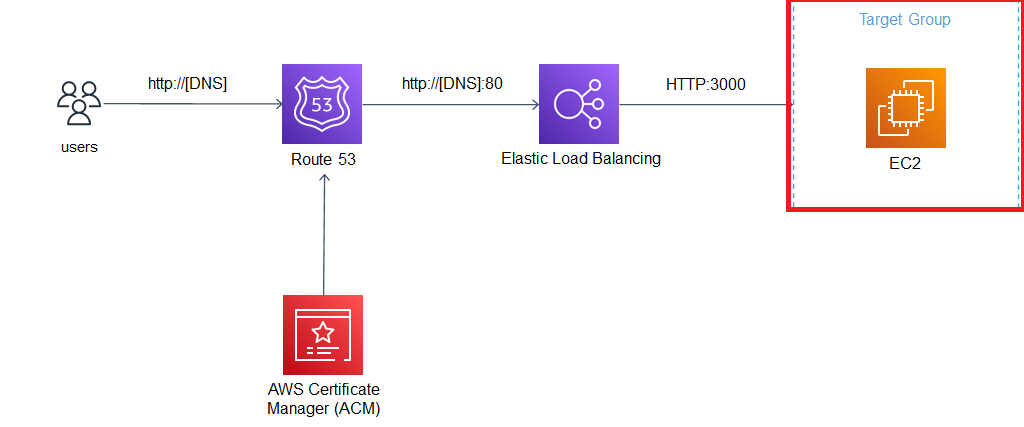

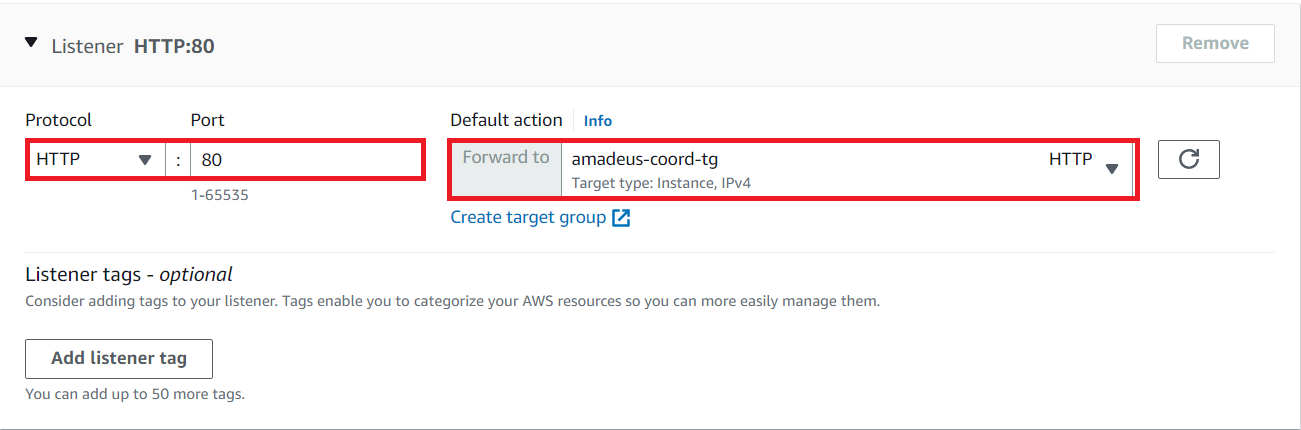

| ACM, Route 53, ALB, EC2를 이용하여 도메인 기반 서비스 구성 (1) | 2023.03.10 |

| SpringBoot 프로젝트를 Docker 빌드(JIB) 및 Docker Hub 업로드(push) 하는 방법 (0) | 2023.02.27 |