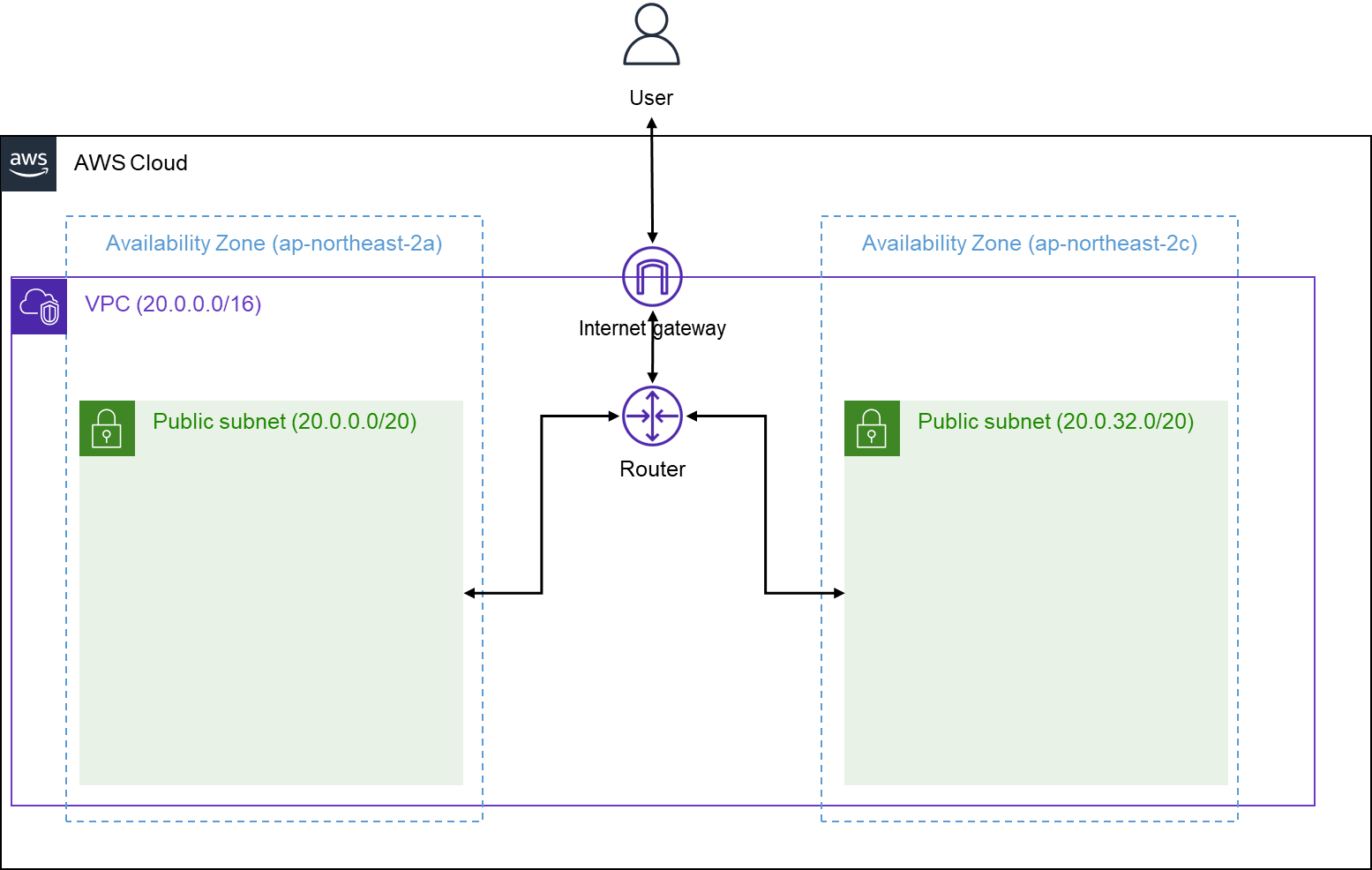

1. 시험환경

˙ AWS EKS

˙ AWS Web Console

2. 목적

˙ AWS EKS Cluster 설치를 위한 사전 작업을 준비한다.

˙ EKS Cluster의 Control Plane이 사용할 Service Role 생성한다.

˙ 생성한 IAM Service Role에 정책(policy)을 부여한다.

- arn:aws:iam::aws:policy/AmazonEKSClusterPolicy

- arn:aws:iam::aws:policy/AmazonEKSVPCResourceController

3. 적용

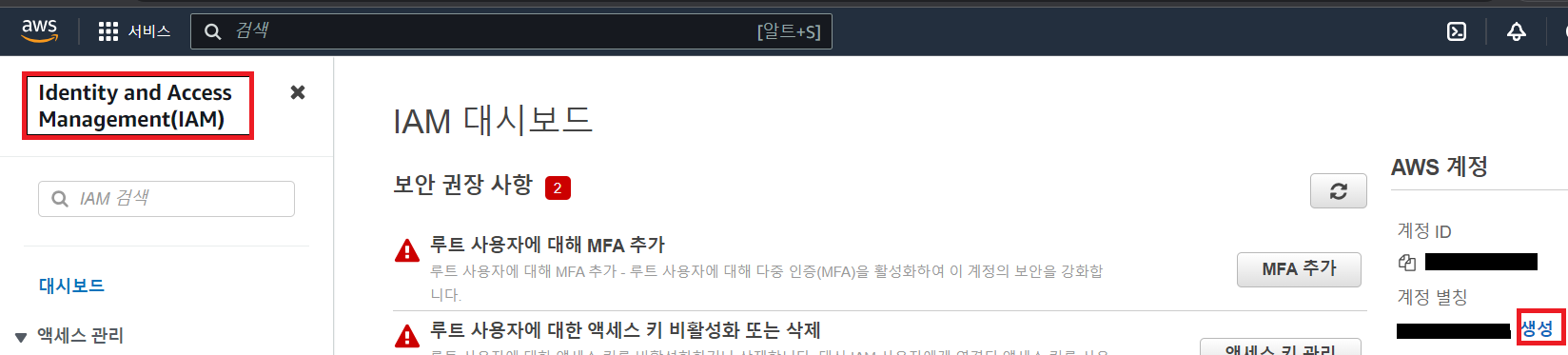

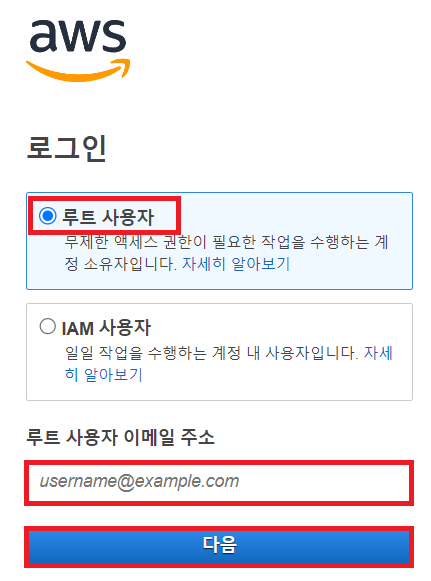

① IAM 역할을 생성한다.

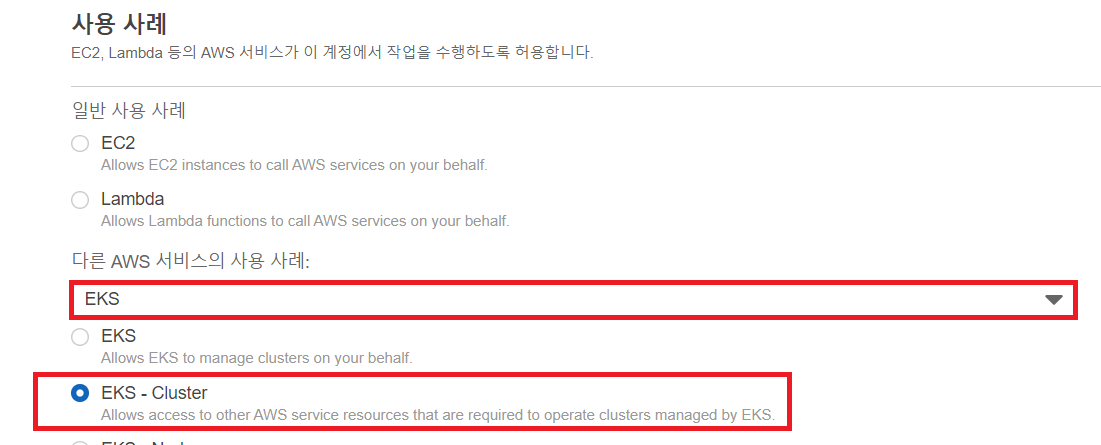

② 신뢰할 수 있는 엔터티 유형을 설정한다.

- 방법 1) "AWS 서비스" → 사용 사례로 "EKS" 선택

- 방법 2) "사용자 지정 신뢰 정책" → 직접 입력

| { "Version":"2012-10-17", "Statement":[ { "Effect":"Allow", "Principal":{ "Service":"eks.amazonaws.com" }, "Action":"sts:AssumeRole" } ] } |

③ EKS 선택시 기본적으로 추가된 Policy를 확인한다.

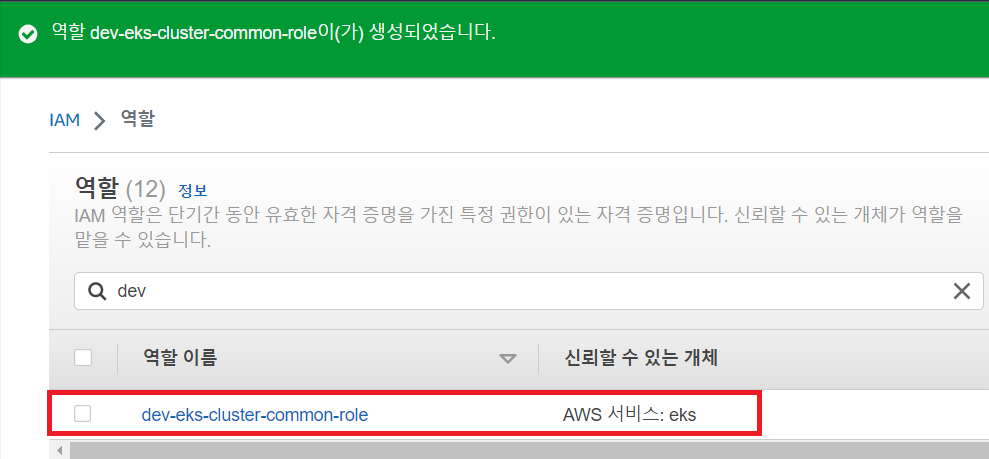

④ Role 이름을 부여한다.

⑤ 생성된 역할(Role)을 클릭한다.

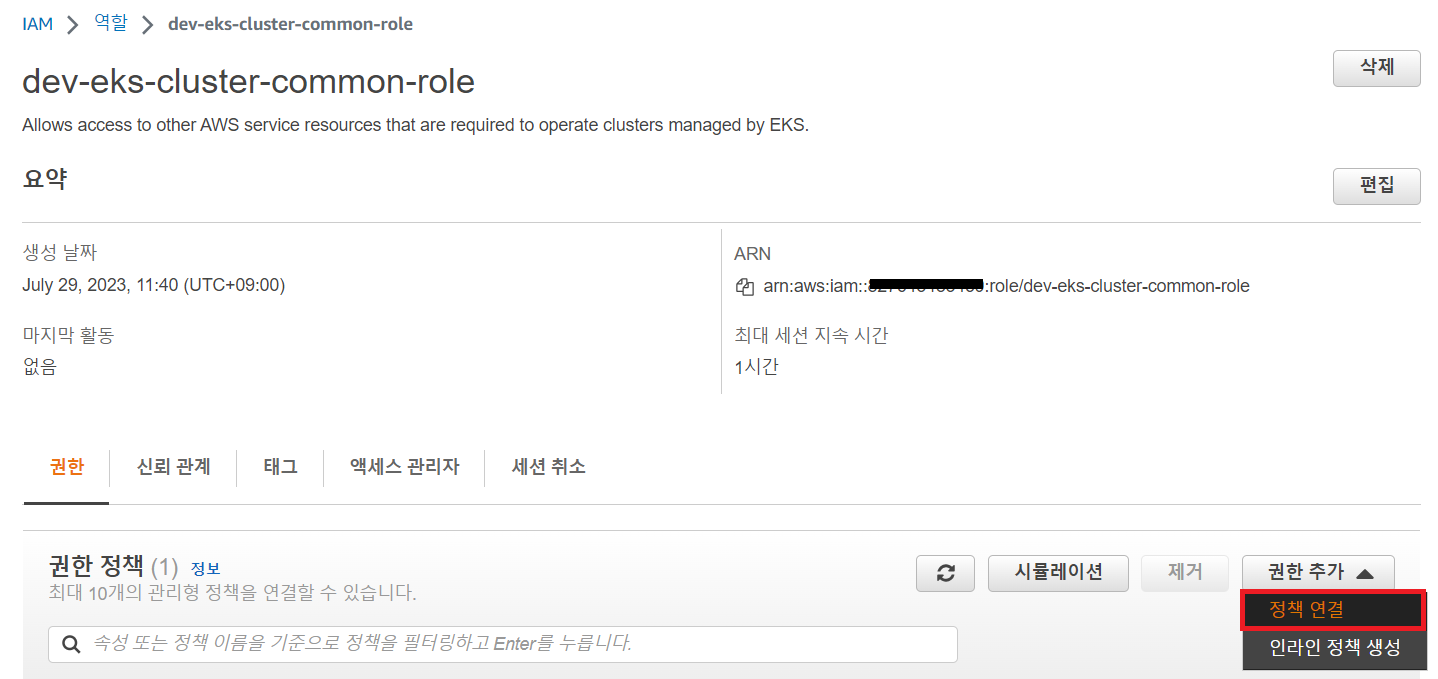

⑥ "정책(policy) 연결"을 클릭한다.

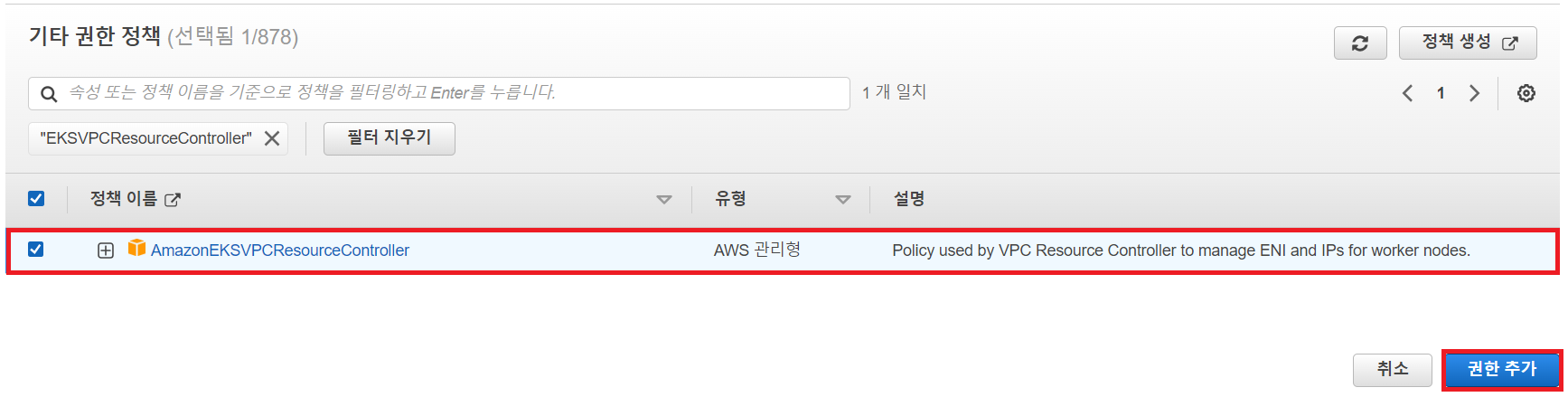

⑦ "AmazonEKSVPCResourceController" 정책을 추가한다.

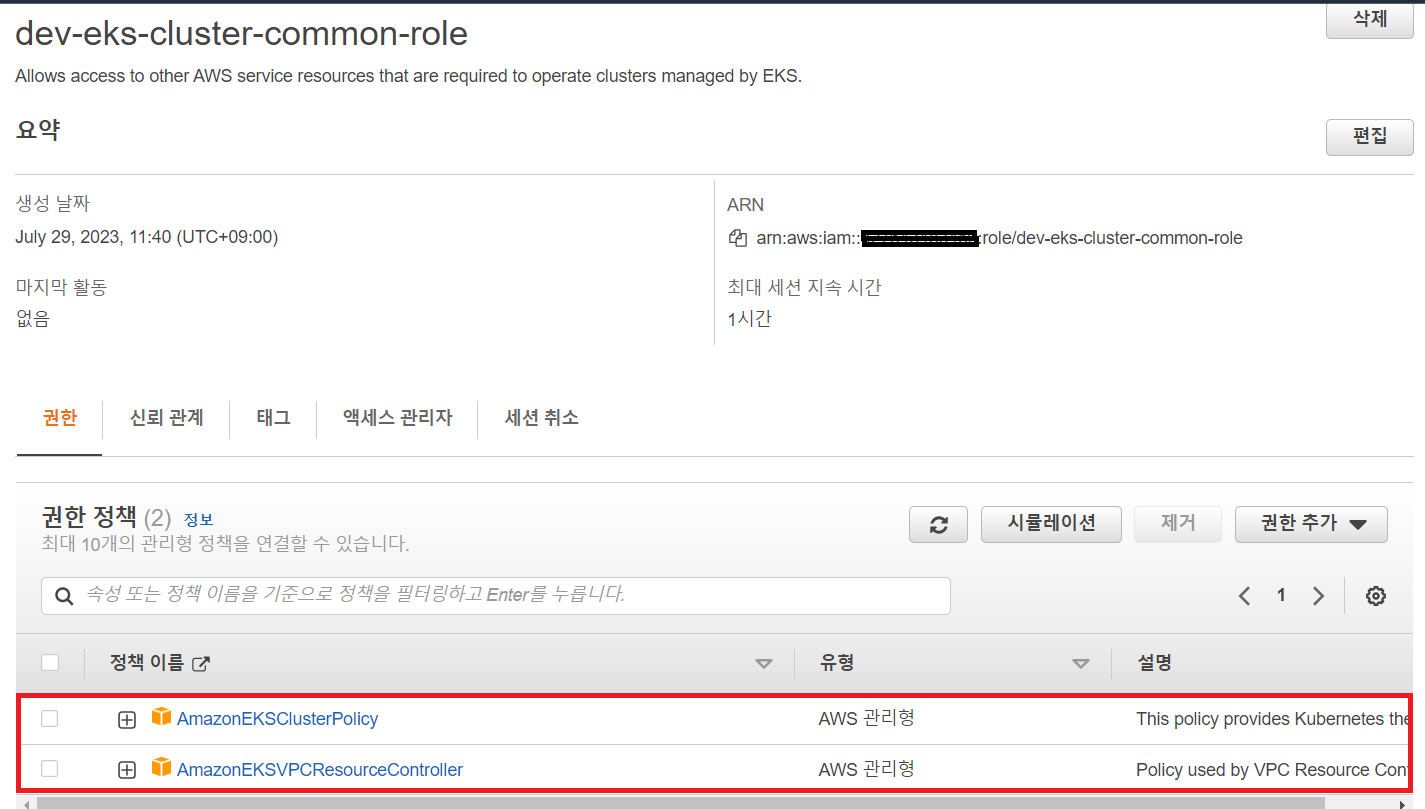

4. 결과

˙ 역할에 부여된 정책(policy)을 확인한다.

- arn:aws:iam::aws:policy/AmazonEKSClusterPolicy

- arn:aws:iam::aws:policy/AmazonEKSVPCResourceController

'AWS(Amozon Web Service)' 카테고리의 다른 글

| AWS EKS 구성 4 - AWS EKS Cluster 생성 (AWS 웹 콘솔) (0) | 2023.07.30 |

|---|---|

| AWS EKS 구성 3 - AWS EKS Cluster 사용을 위한 보안그룹(Security Group) 생성 (0) | 2023.07.30 |

| AWS EKS 구성 1 - 인프라(infra) 구축 (0) | 2023.07.30 |

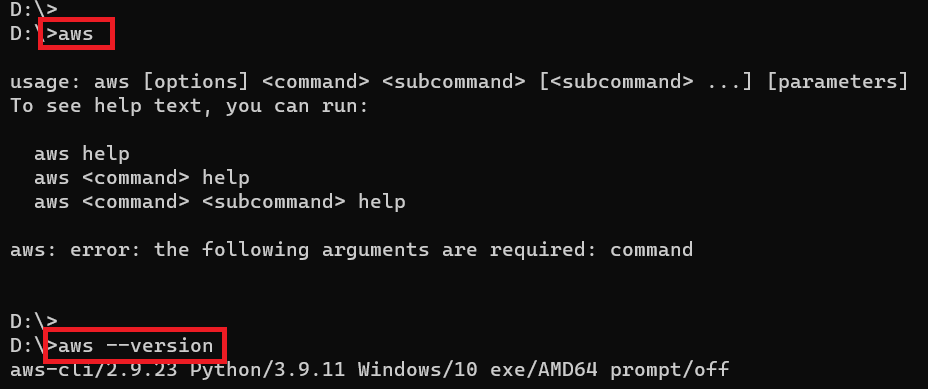

| AWS CLI 자격 증명 (aws configure) (0) | 2023.07.23 |

| 윈도우(Window) 환경에 AWS CLI 설치하기 (0) | 2023.07.23 |