1. 시험환경

˙ Ubuntu

˙ ArgoCD

2. 목적

˙ ArgoCD에서 계정(신규 사용자)을 추가하는 방법을 알아보자.

3. 적용

① ArgoCD ConfigMap 파일을 수정하기 위해 edit 한다.

- 명령어 : $ kubectl edit configmap argocd-cm -n argo

② configmap 파일에서 신규 사용자를 추가한다.

- 신규 계정 : new-user

|

1

2

3

|

data:

accounts.new-user: login, apiKey

accounts.new-user.enabled: "true"

|

cs |

③ 콘솔에서 Admin 계정으로 argocd에 로그인한다.

$ argocd login url

④ 추가한 신규 사용자(여기서는 new-user)가 계정 목록에 들어 갔는지 확인한다.

$ argocd account list

⑤ 계정 상태를 확인한다.

$ argocd account get --account new-user

⑥ 신규 계정의 PW를 설정한다.

$ argocd account update-password new-user

4. 결과

˙ 추가한 계정 ID와 PW로 ArgoCD 사이트에 접속되는지 확인한다.

'AWS(Amozon Web Service)' 카테고리의 다른 글

| AWS IAM - policy, user, user geoup, role, resource 개념 설명 (0) | 2023.07.23 |

|---|---|

| AWS IAM 사용자 생성 (0) | 2023.07.23 |

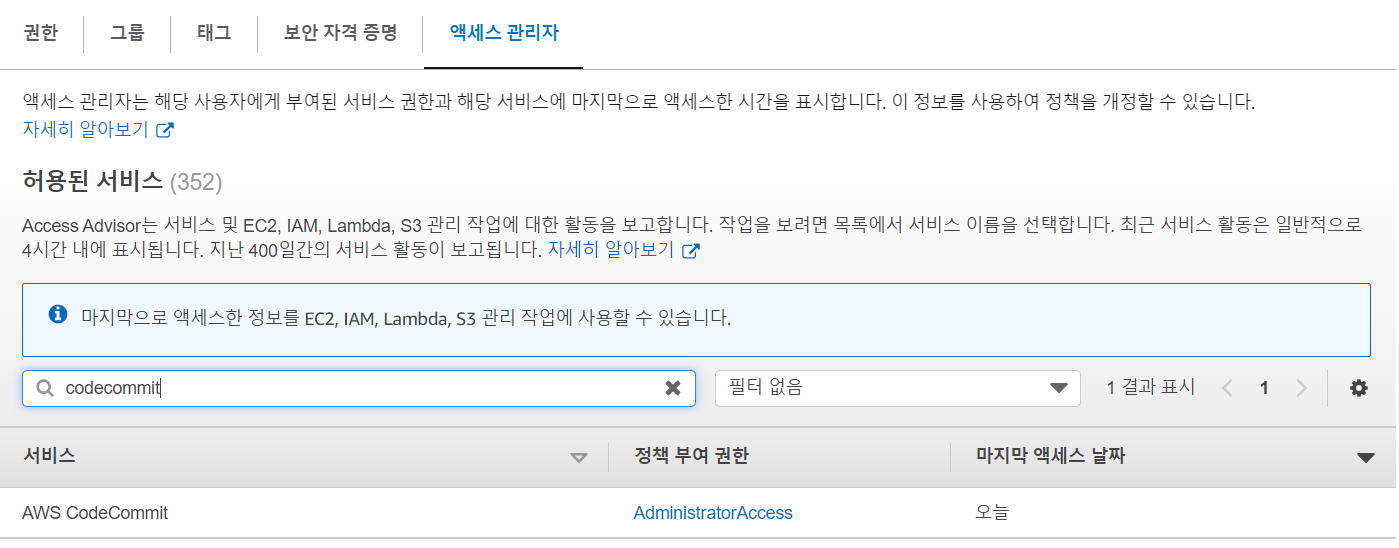

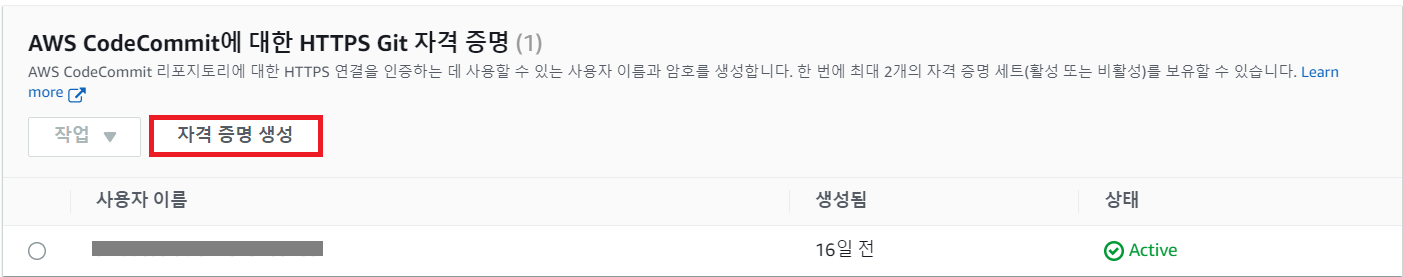

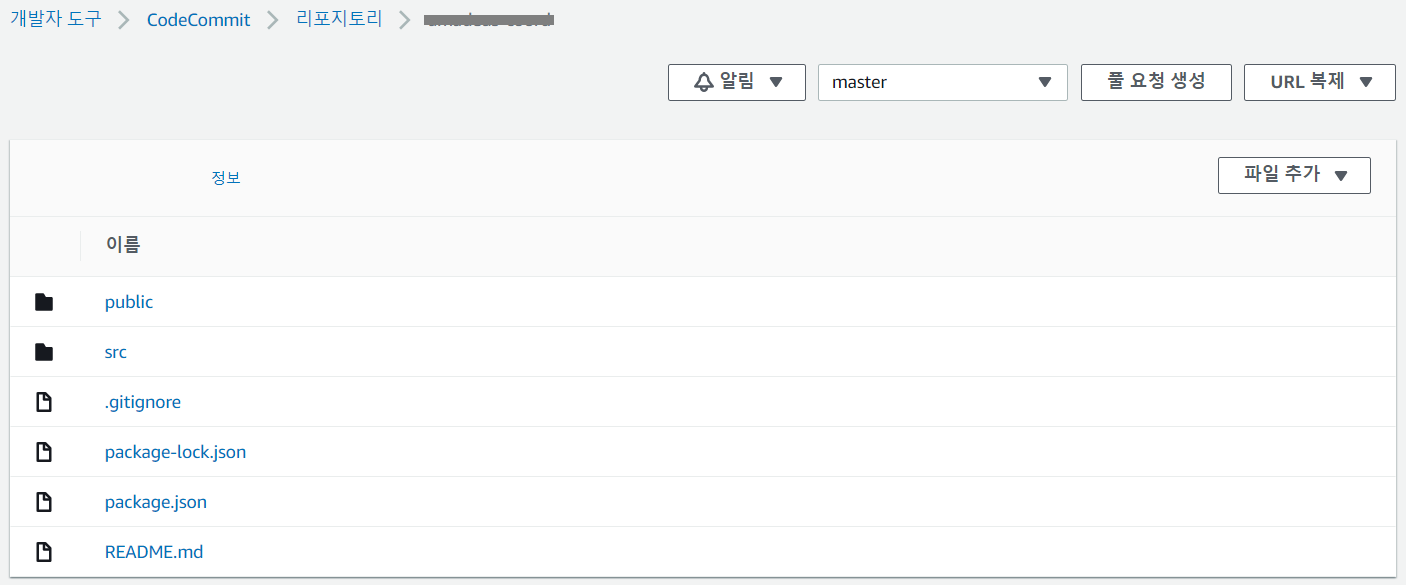

| AWS CodeCommit Repository 복제(clone), 업로드(push), 다운로드(pull) 방법 (0) | 2023.03.27 |

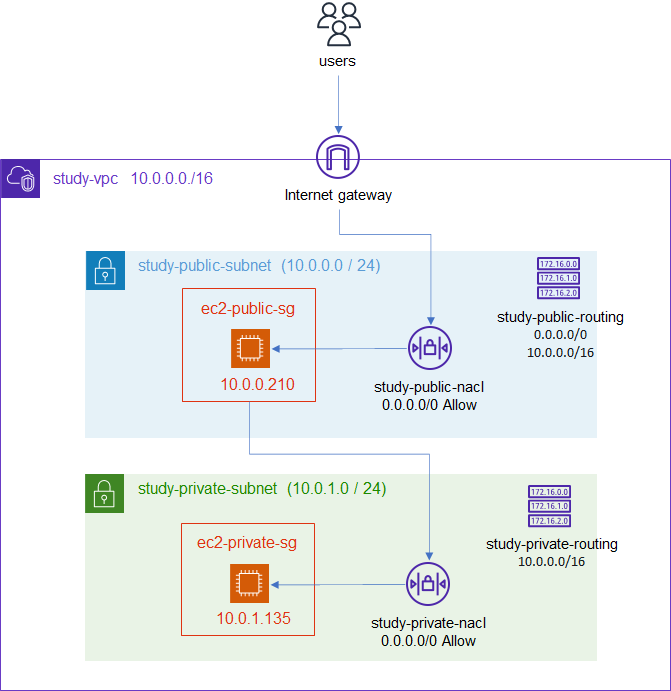

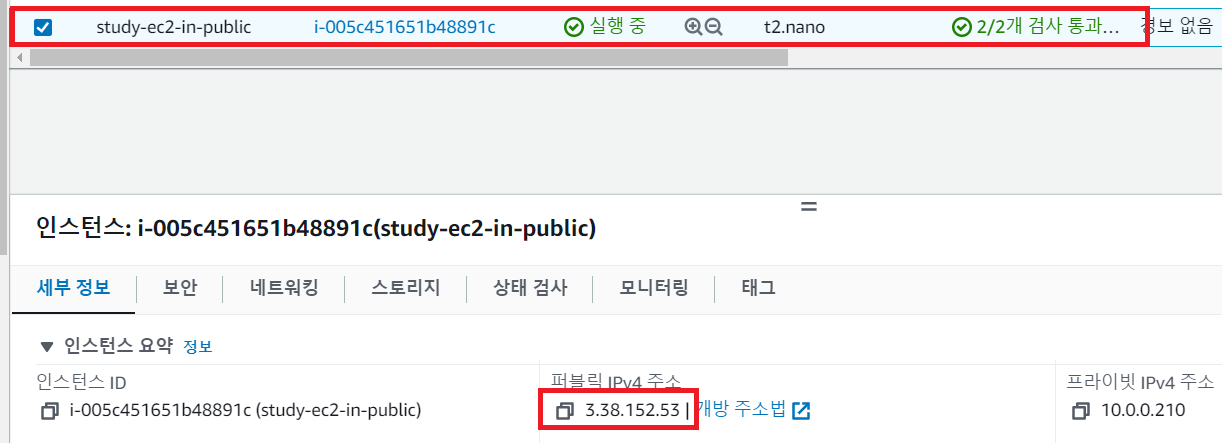

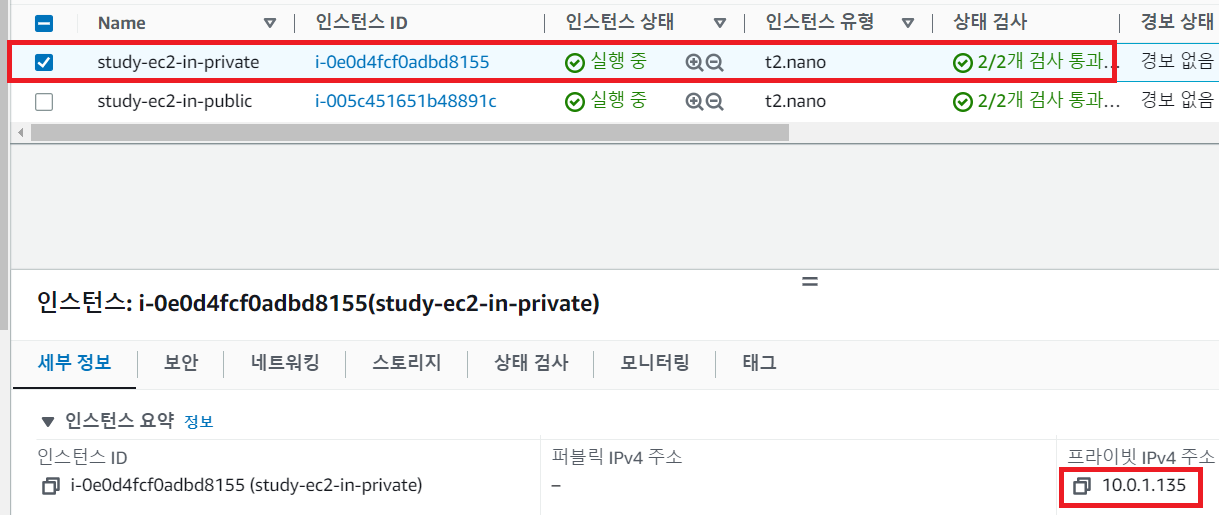

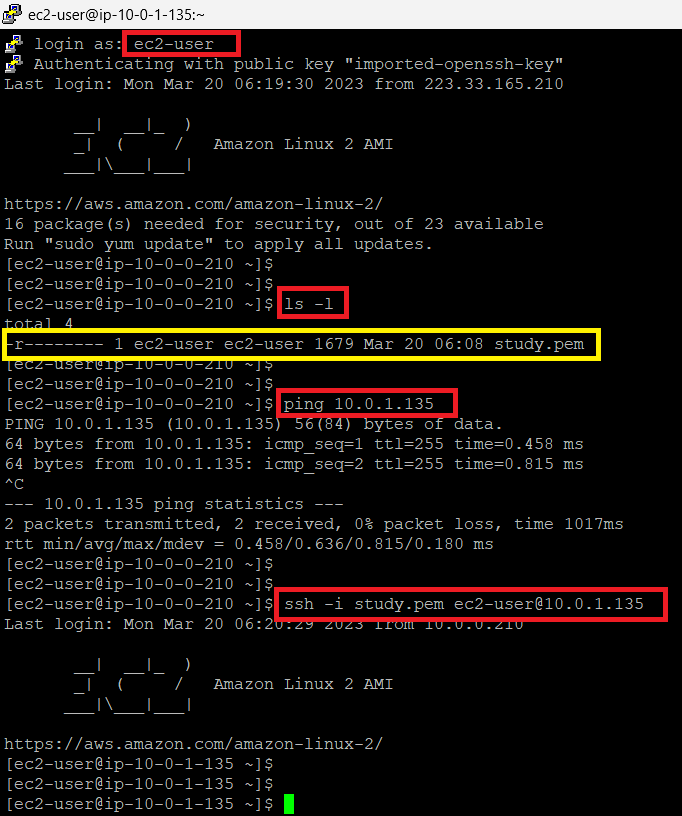

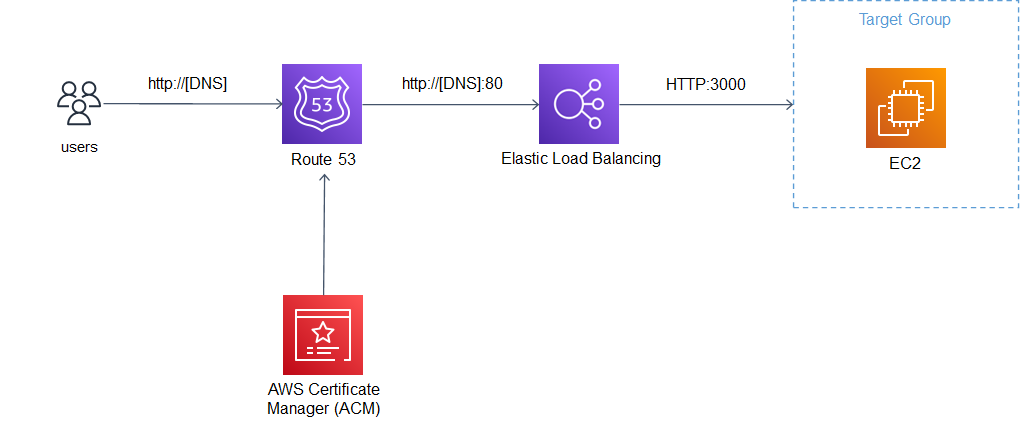

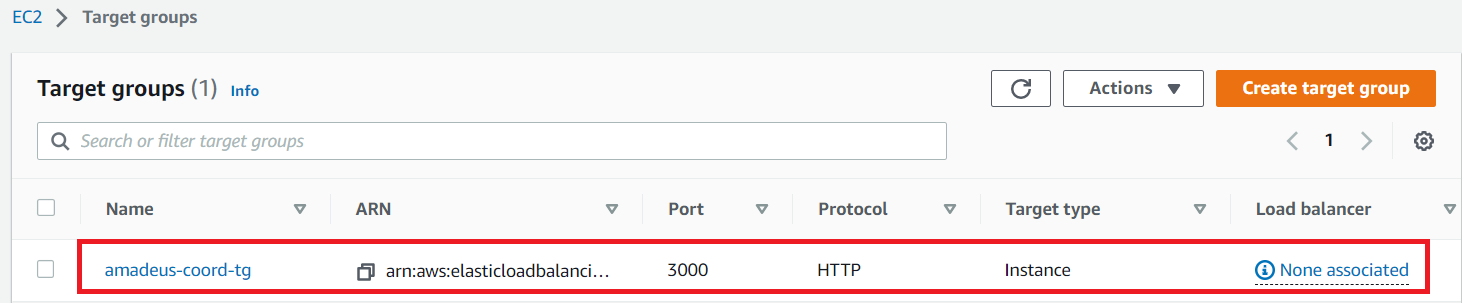

| Bastion EC2를 이용하여 Private Subnet 접속 (0) | 2023.03.20 |

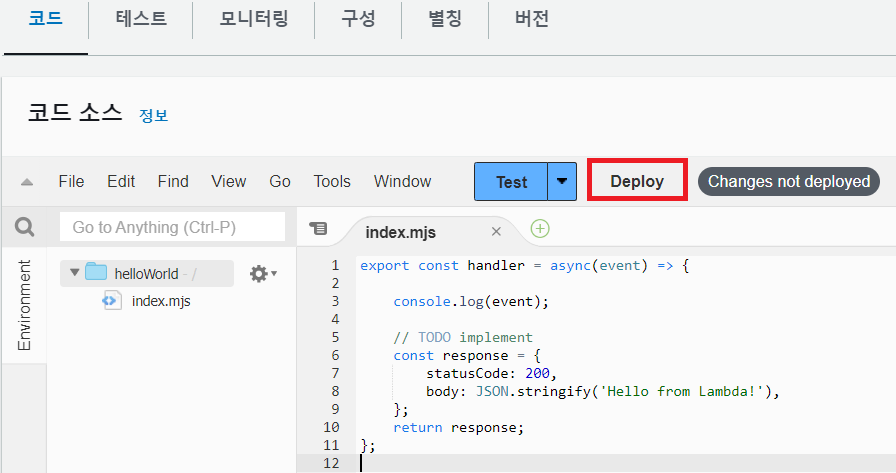

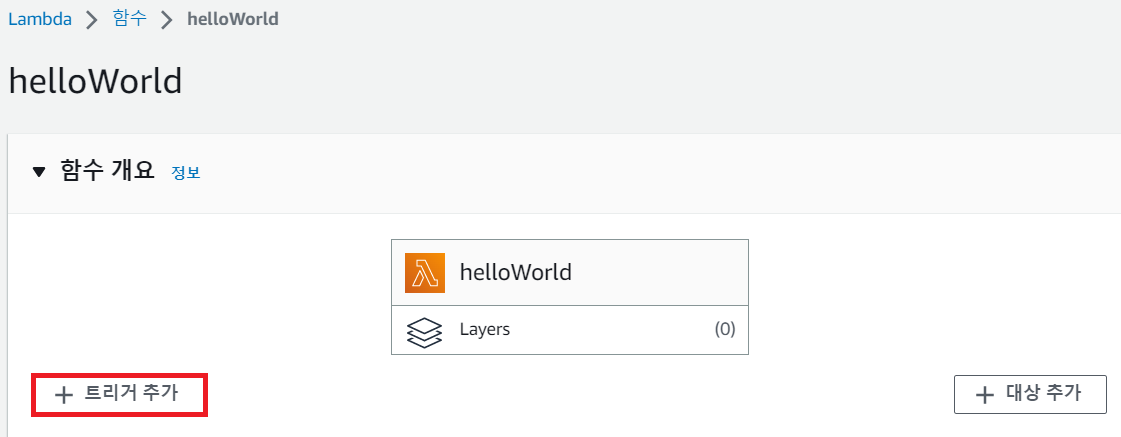

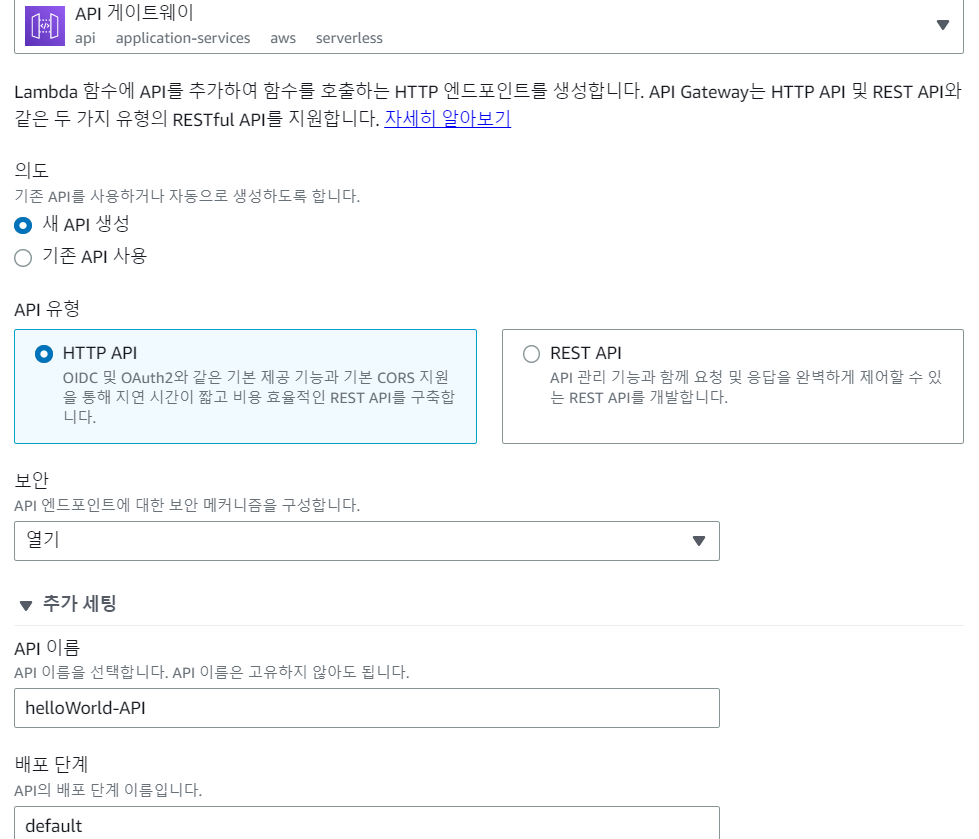

| API Gateway 트리에 의한 AWS Lambda 실행하기 (0) | 2023.03.14 |