1. 시험환경

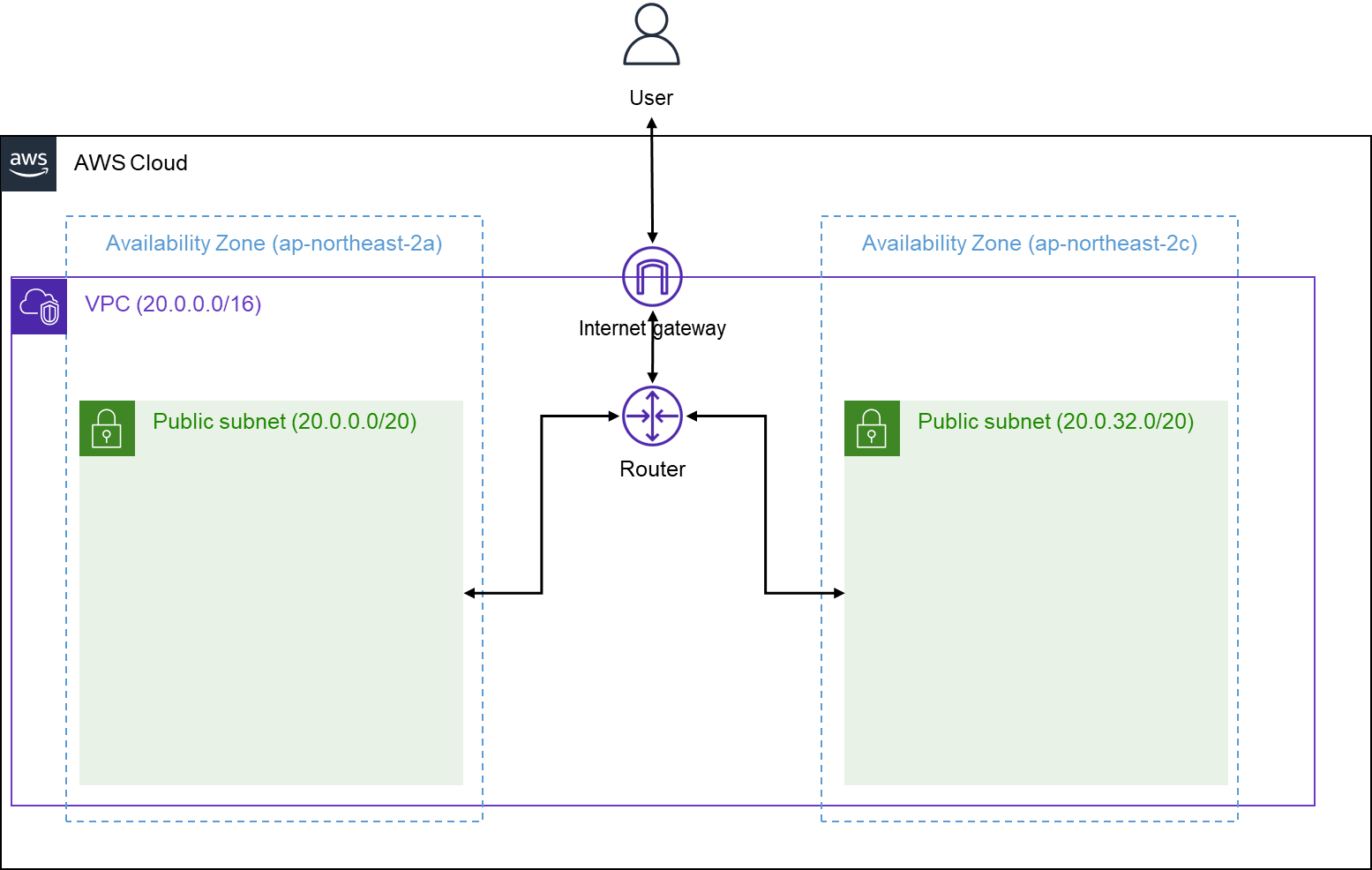

˙ AWS EKS

˙ AWS Web Console

2. 목적

˙ EKS Cluster 설치를 위한 사전 준비 작업이다.

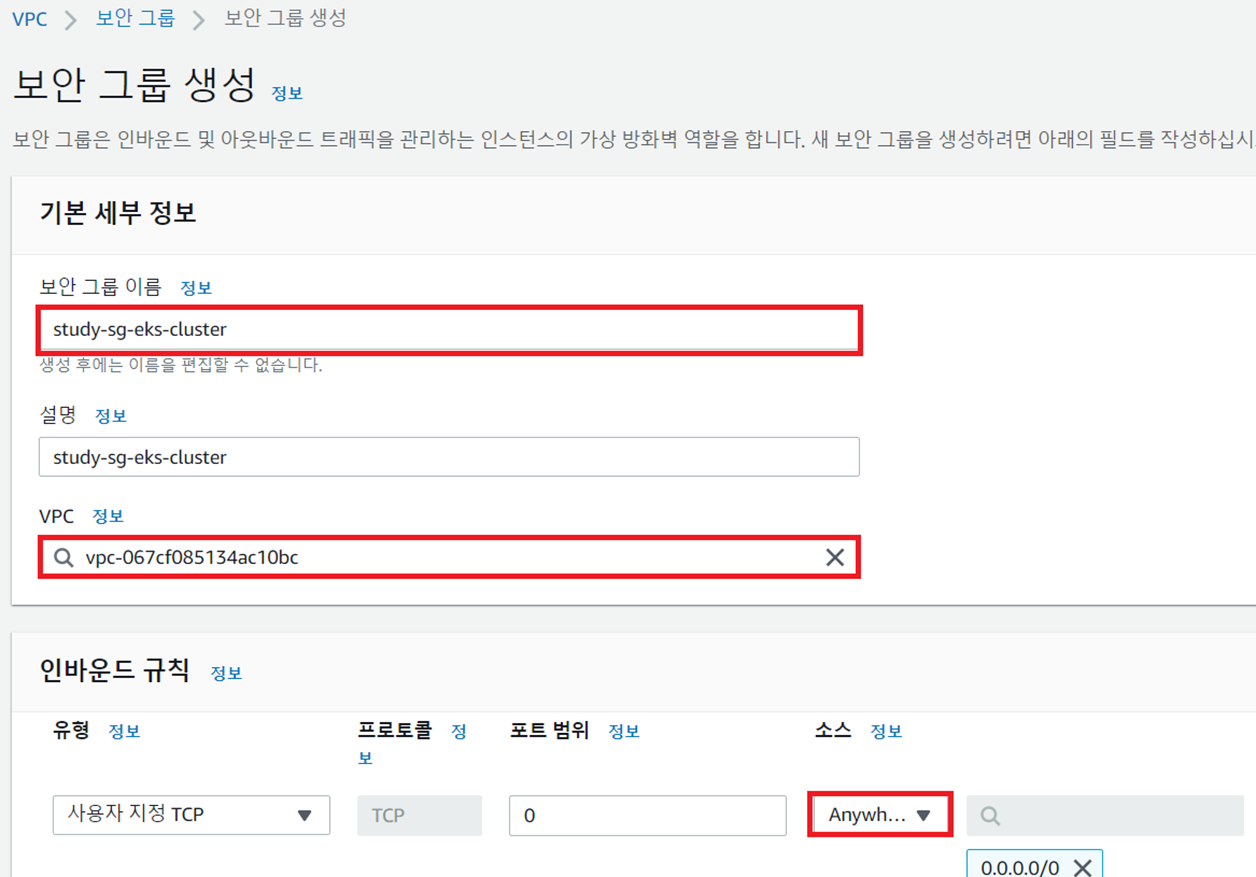

˙ EKS Cluster 생성시 Control Plane에서 사용할 보안그룹을 생성한다.

3. 적용

① EKS Cluster에 적용할 보안 그룹을 생성한다.

② 보안그룹 인바운드/아웃바운드 규칙을 설정한다.

- 충분하게 설정해 놓고 EKS 서비스 구축이 완료되면 인바운드/아웃바운드 규칙을 보안 규정에 맡게 좁혀서 설정한다.

4. 결과

˙ 여기서, 생성된 보안그룹은 EKS 설치시 참조된다.

- 참고 : https://languagestory.tistory.com/276

'AWS(Amozon Web Service)' 카테고리의 다른 글

| AWS EKS 구성 5 - AWS EKS NodeGroup 사용을 위한 IAM Role 생성 (0) | 2023.07.30 |

|---|---|

| AWS EKS 구성 4 - AWS EKS Cluster 생성 (AWS 웹 콘솔) (0) | 2023.07.30 |

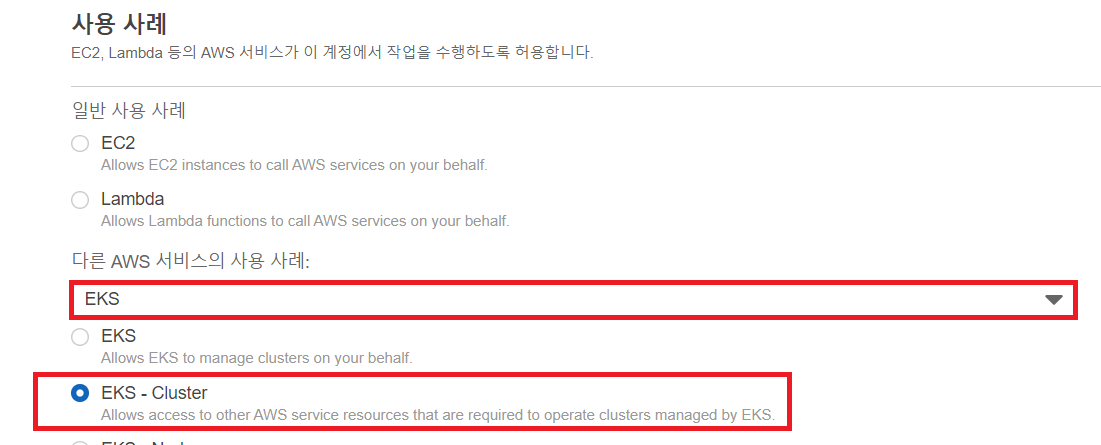

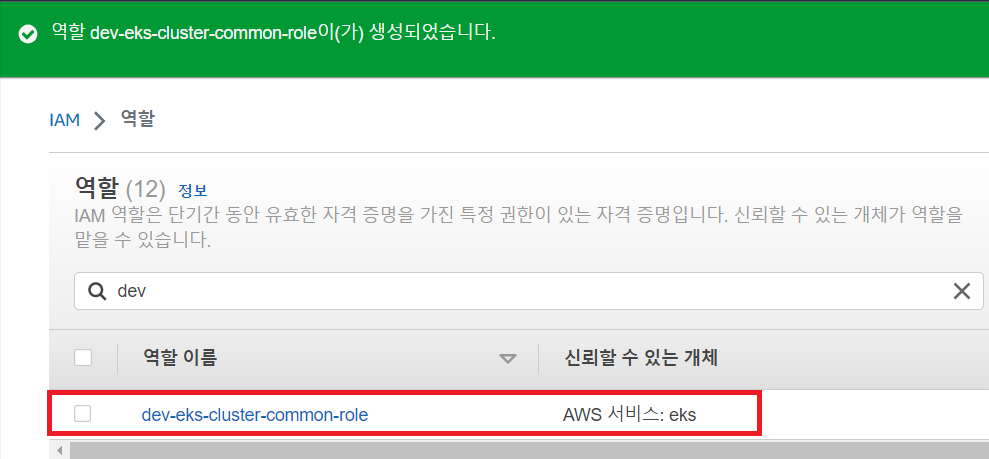

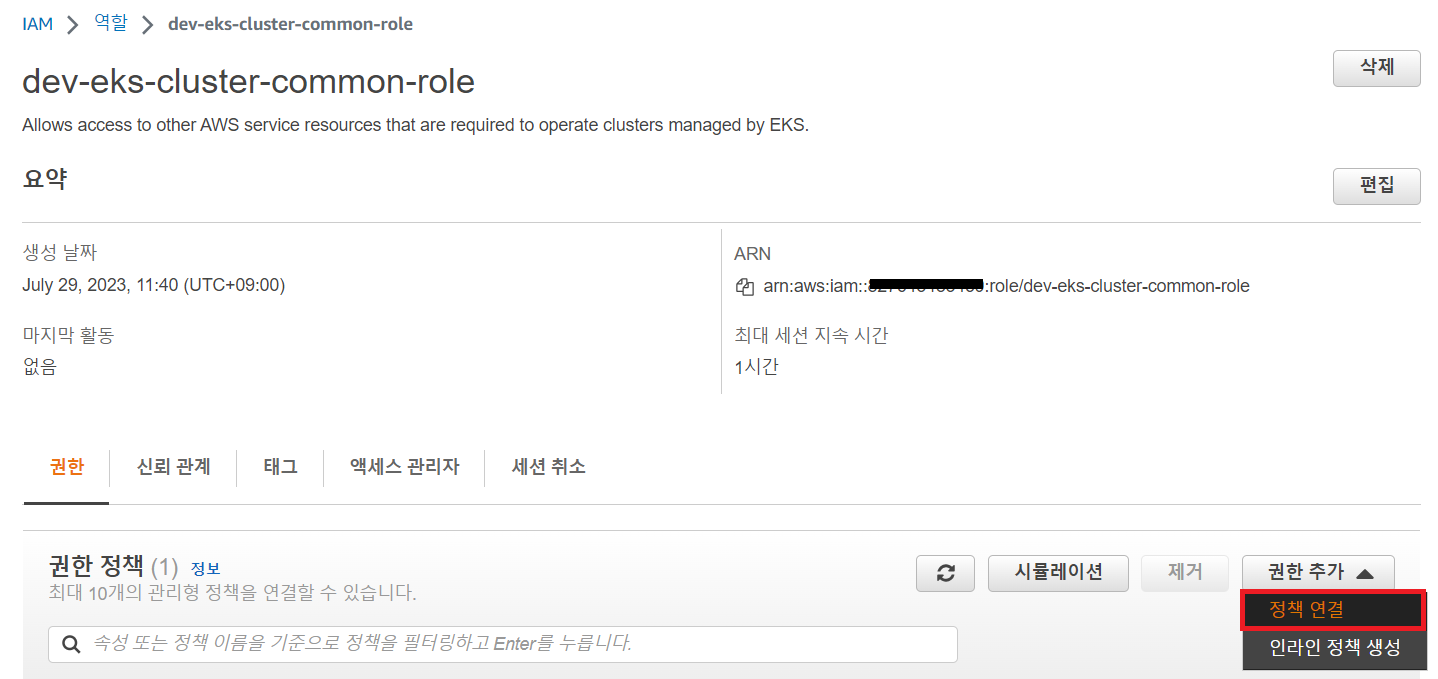

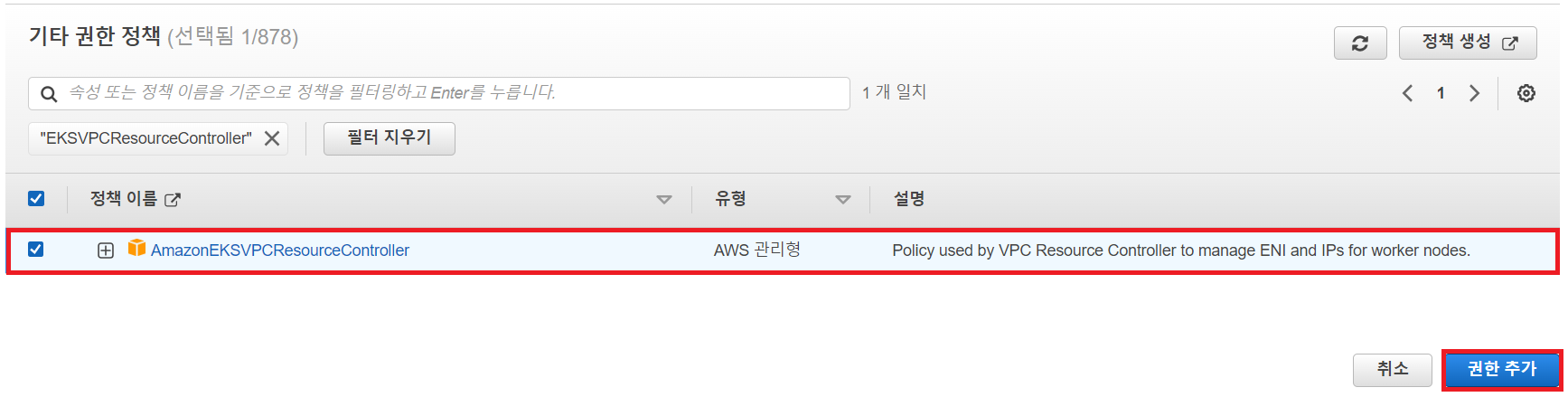

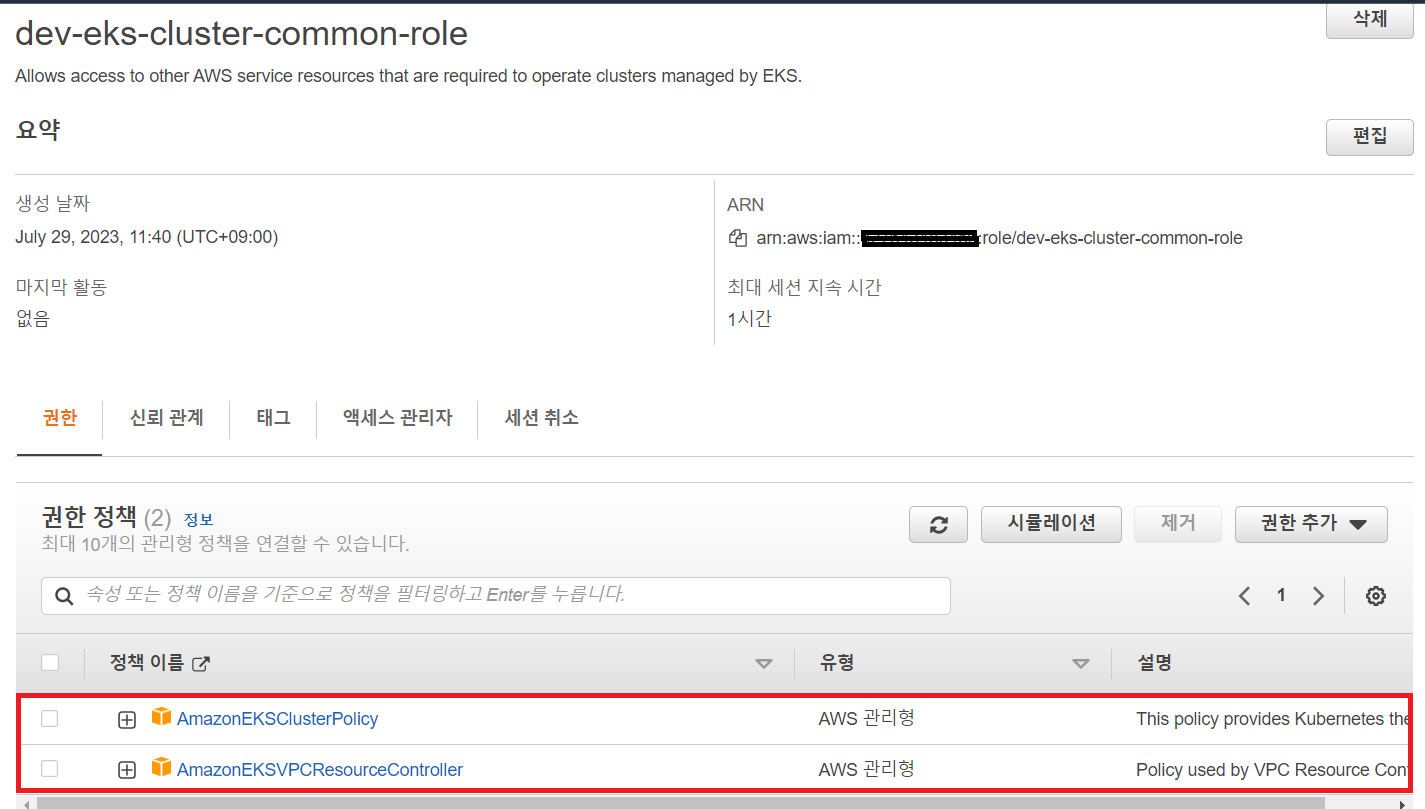

| AWS EKS 구성 2 - AWS EKS Cluster 사용을 위한 IAM Role 생성 (0) | 2023.07.30 |

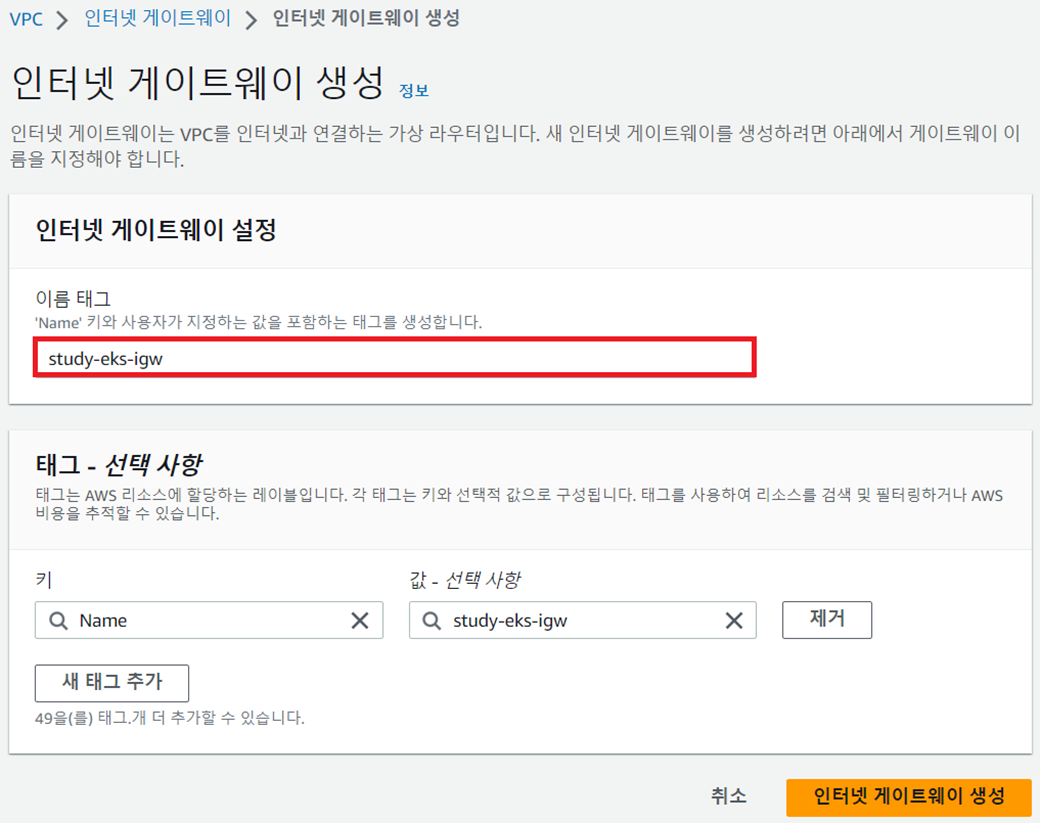

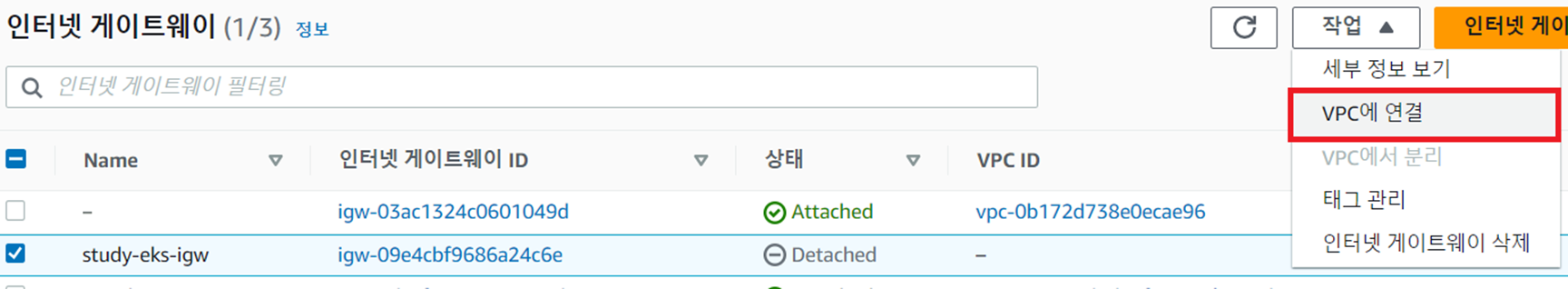

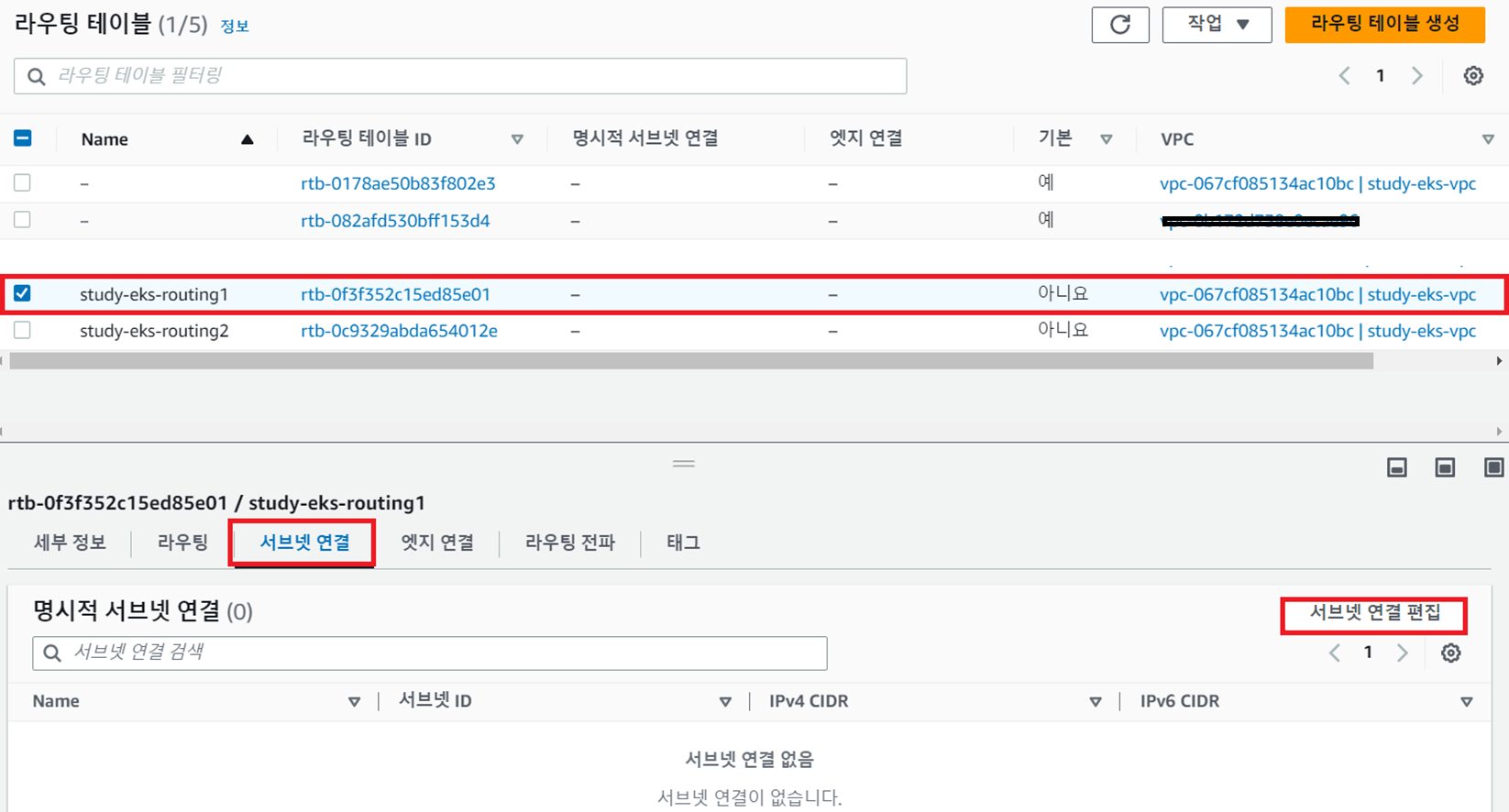

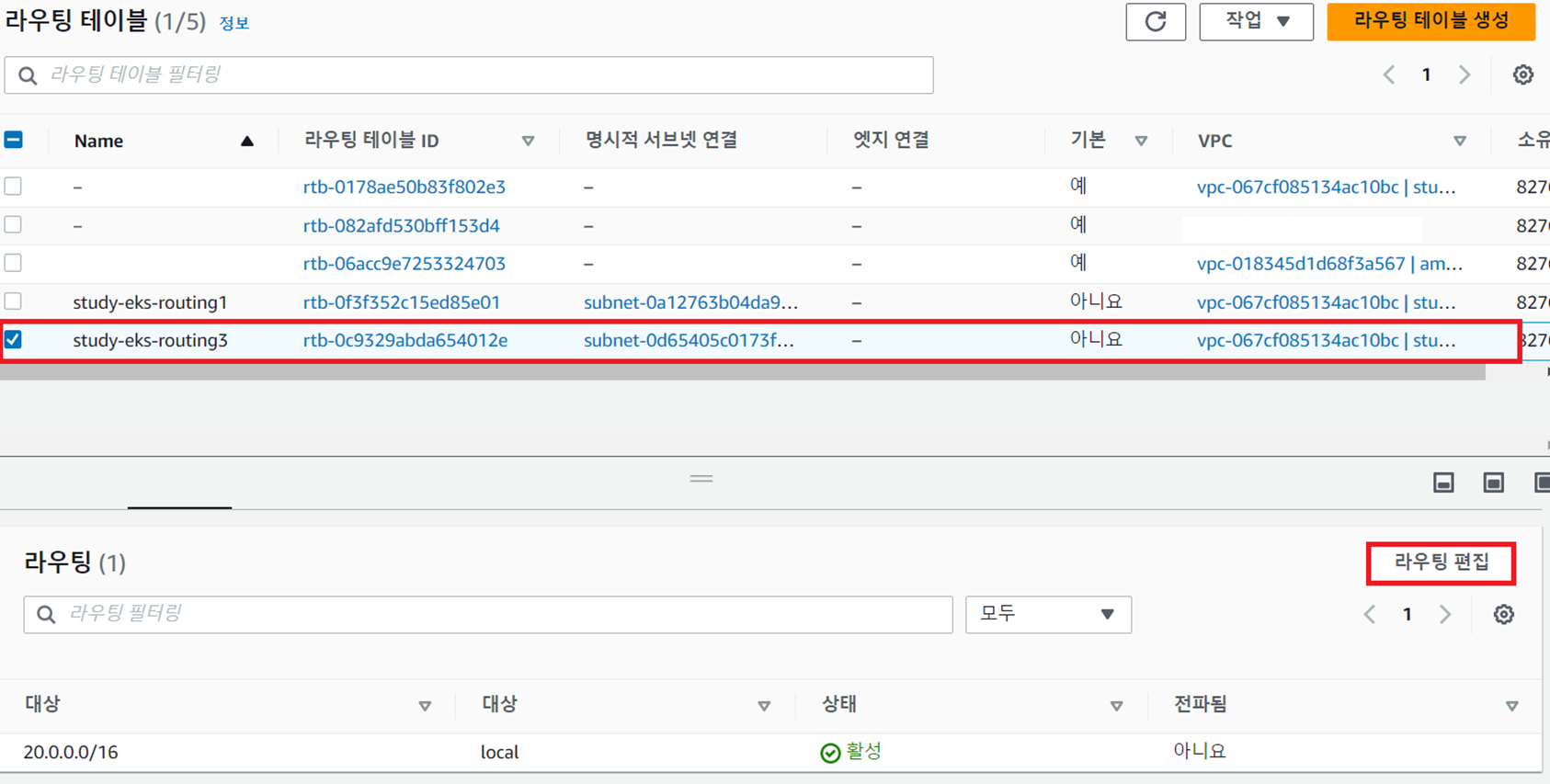

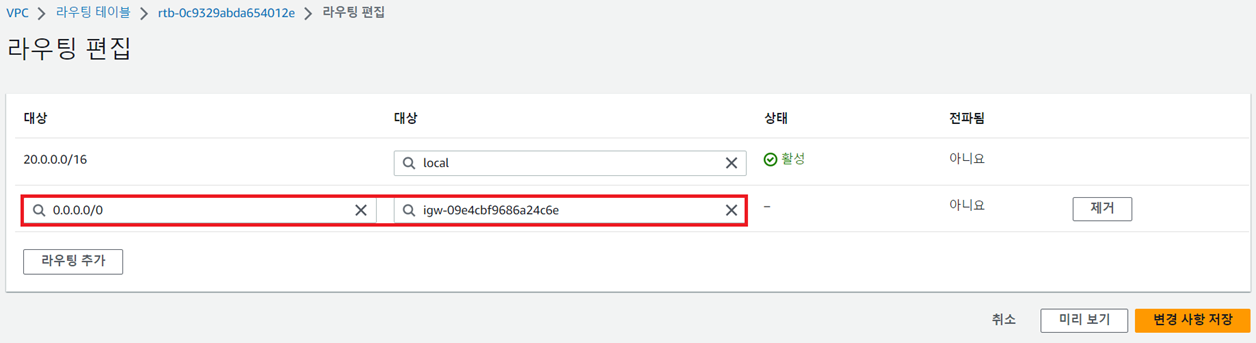

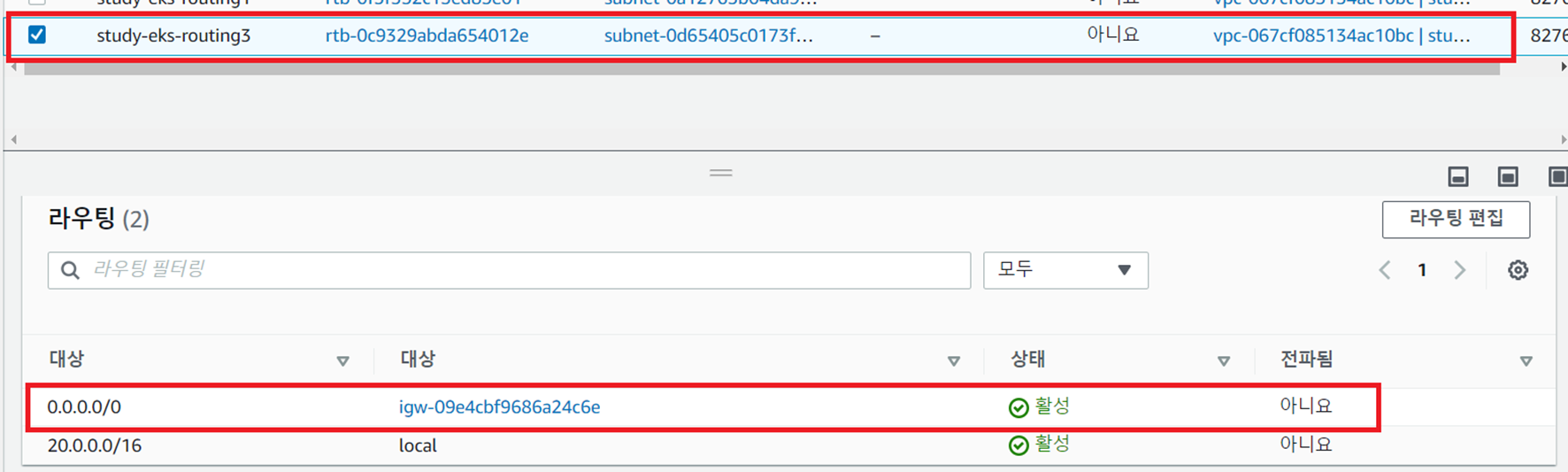

| AWS EKS 구성 1 - 인프라(infra) 구축 (0) | 2023.07.30 |

| AWS CLI 자격 증명 (aws configure) (0) | 2023.07.23 |