1. 시험환경

˙ AWS

˙ AWS Web Console

2. 목적

˙ EKS Cluster를 구성하기 전에 AWS Infra를 구축하는 방법을 알아보자.

3. 적용

① 인프라 구축을 위한 VPC를 별도로 생성한다.

② Subnet을 생성하고, 태그 Key-Value 설정값을 부여한다.

- Name : [subnet-이름]

- kubernetes.is/cluster/[eks-cluster-이름] : shared

|

|

| ap-northeast-2a | ap-northeast-2c |

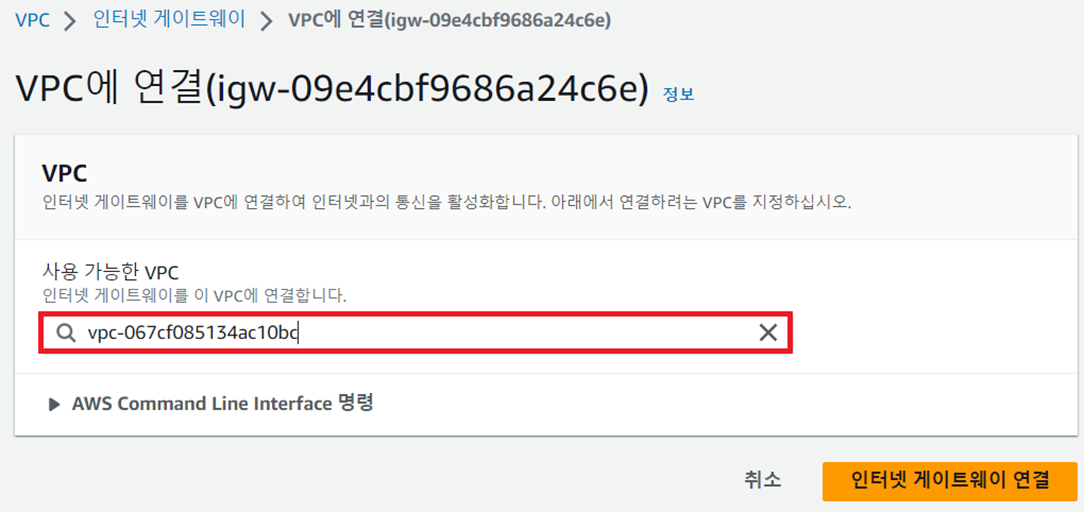

③ IGW를 생성한다.

④ 생성한 IGW를 VPC에 연결한다.

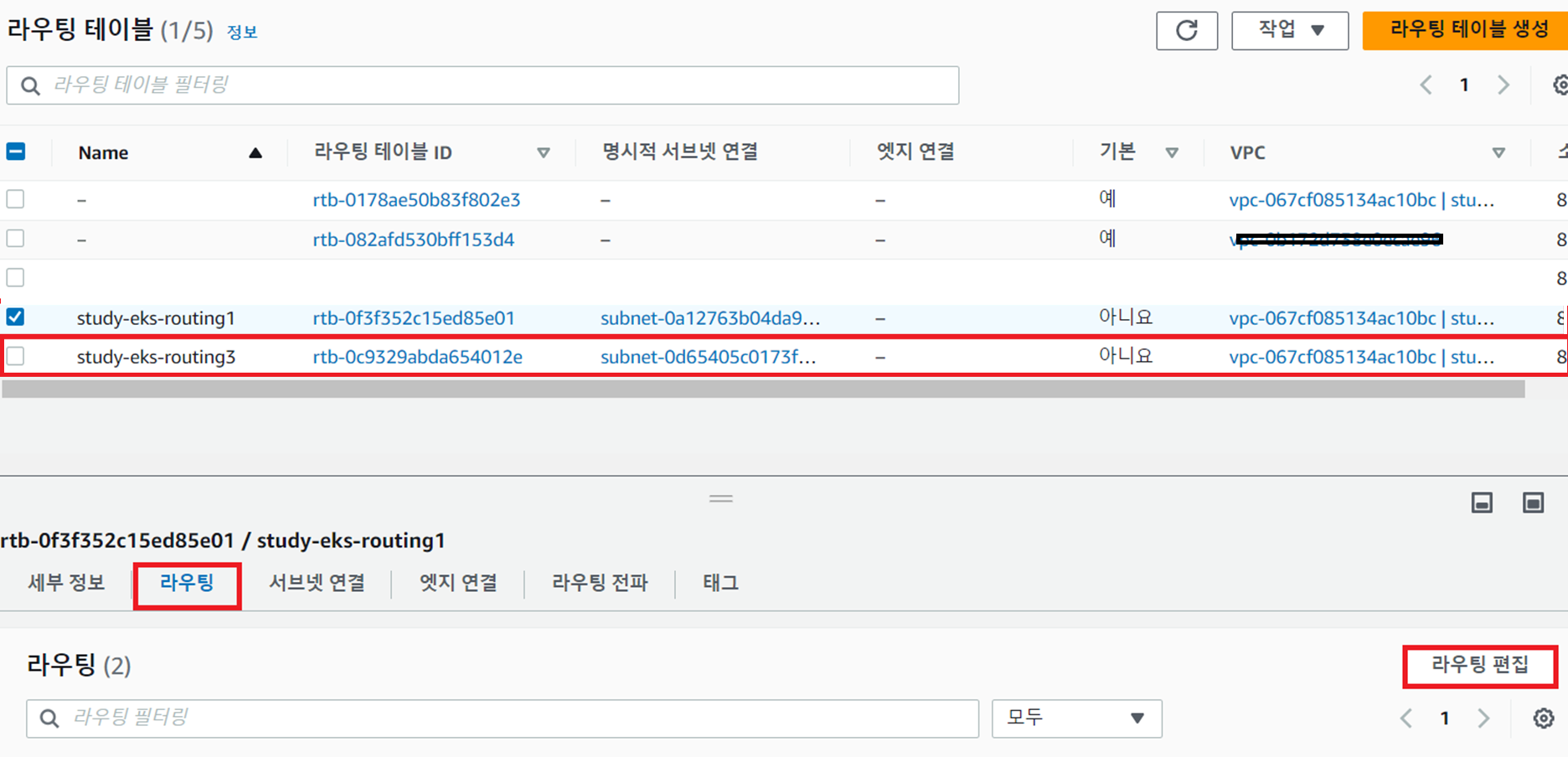

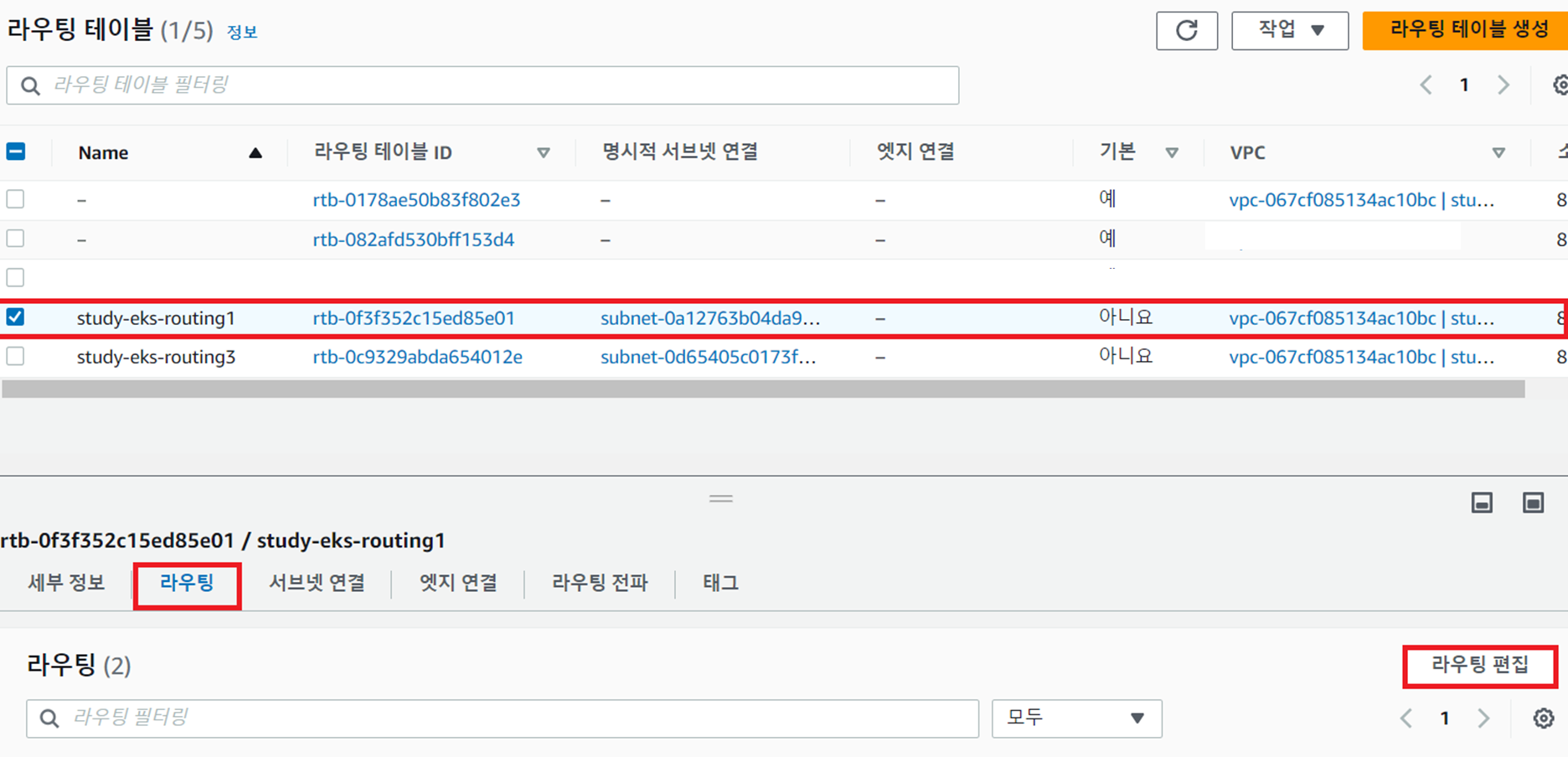

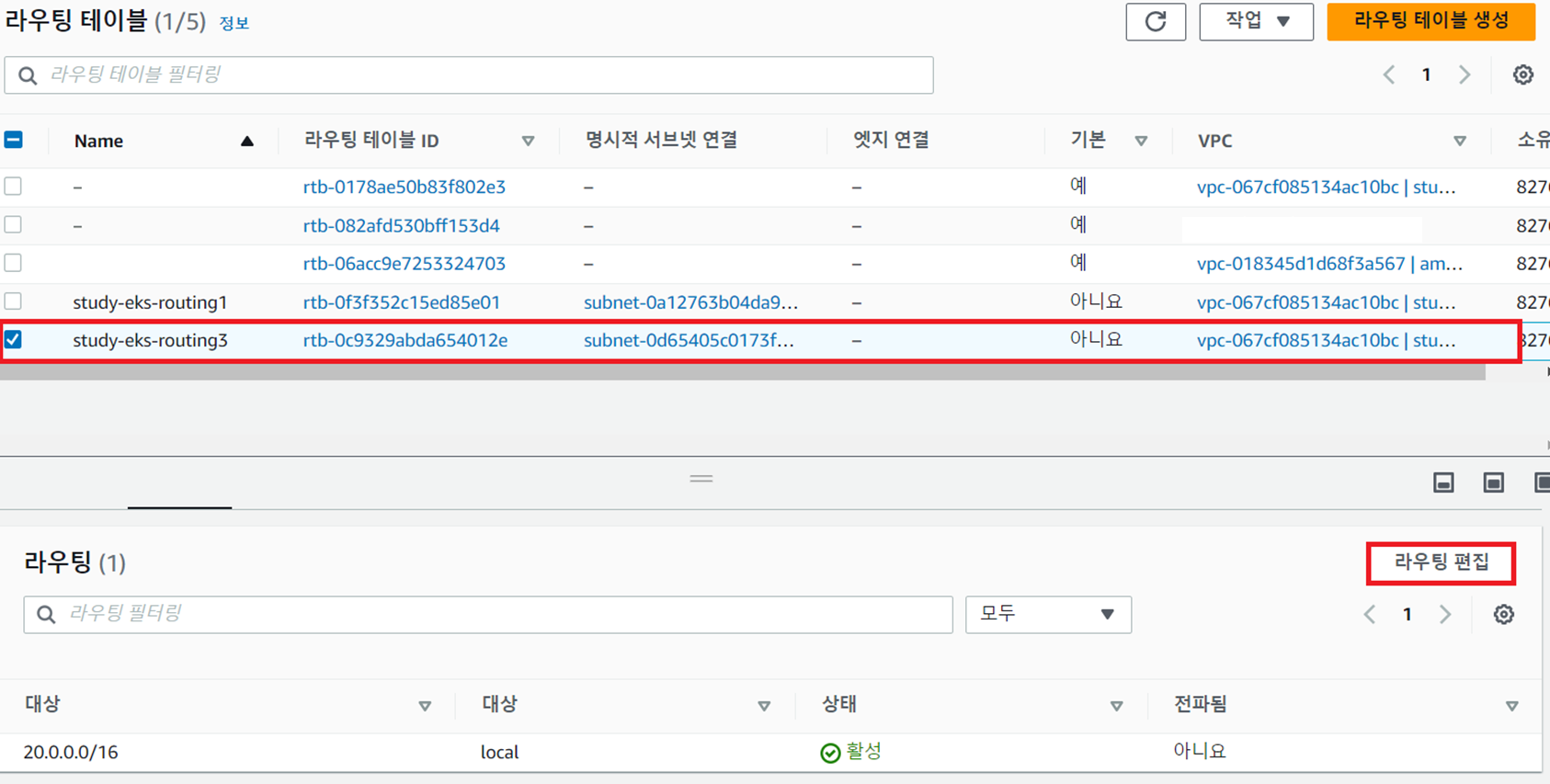

⑤ 라우팅 테이블에 서브넷을 연결한다.

- study-eks-routing1과 study-eks-subnet1 간 연결

- study-eks-routing3과 study-eks-subnet3 간 연결

⑥ 라우팅 테이블에 IGW를 연결하여 Public Subnet을 구성한다.

- study-eks-routing1과 IGW 간 연결

- study-eks-routing3과 IGW 간 연결

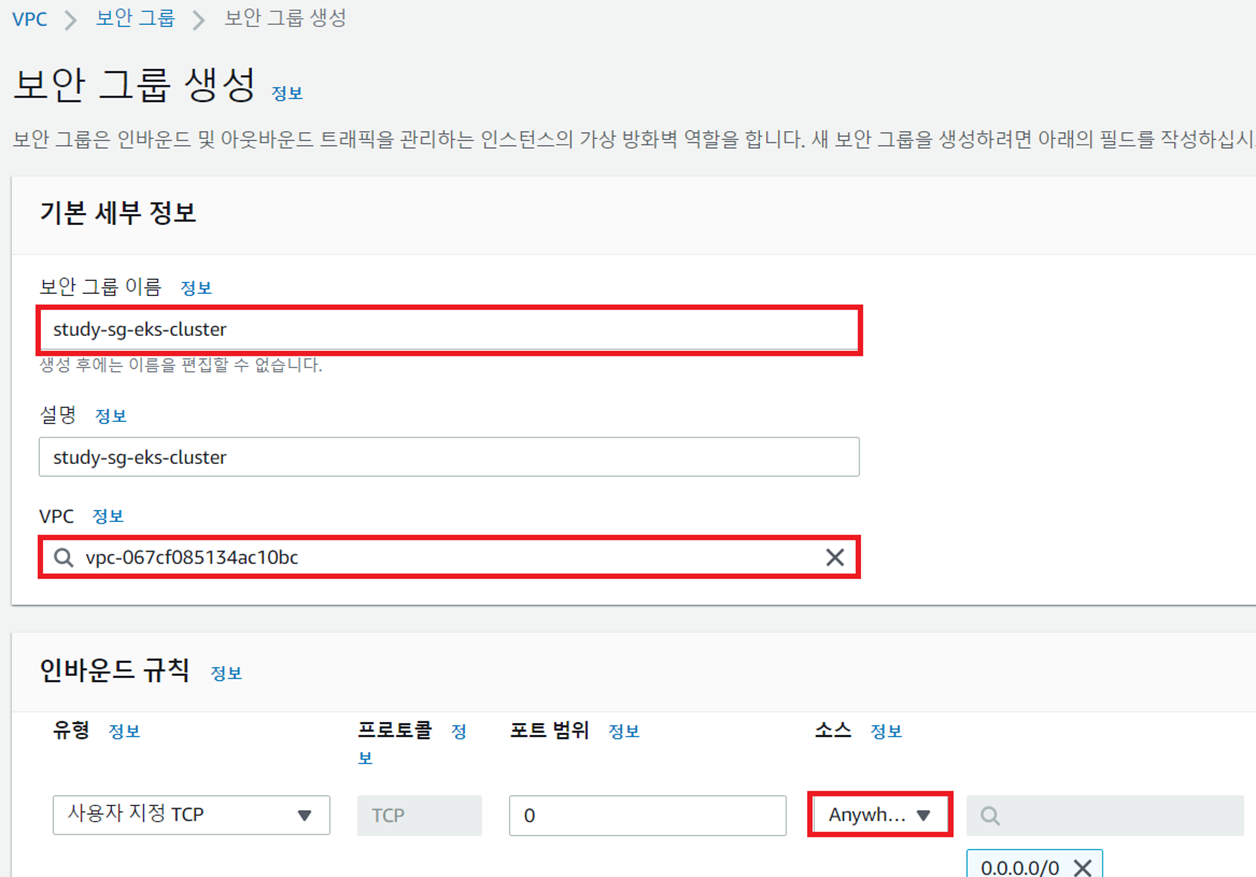

⑦ Security Group을 생성한다.

- 여기서는 In/Out Bound 모든 트래픽 허용을 하지만, product에서는 철저한 보안 규정에 따라 설정한다.

4. 결과

˙ 설계안과 비교하여 구축된 사항을 검토한다.

'AWS(Amozon Web Service)' 카테고리의 다른 글

| AWS EKS 구성 3 - AWS EKS Cluster 사용을 위한 보안그룹(Security Group) 생성 (0) | 2023.07.30 |

|---|---|

| AWS EKS 구성 2 - AWS EKS Cluster 사용을 위한 IAM Role 생성 (0) | 2023.07.30 |

| AWS CLI 자격 증명 (aws configure) (0) | 2023.07.23 |

| 윈도우(Window) 환경에 AWS CLI 설치하기 (0) | 2023.07.23 |

| 우분투(Ubuntu) 환경에 AWS CLI 설치하기 (0) | 2023.07.23 |